Datenschutz in Unternehmen

Mit DSGVO gegen Schatten-IT

Nur zehn Prozent der IT-Abteilungen in Deutschland waren auf die Datenschutz-Grundverordnung vorbereitet. Die Mehrheit der CISOs und IT-Leiter – vor allem im Mittelstand – arbeitet erst jetzt an der Umsetzung der DSGVO. Dabei ist sie eine gute Gelegenheit, die Schatten-IT in den Griff zu bekommen.

Seit Jahren beklagen sich IT-Leiter und vor allem CISOs (Chief Information Security Officer ) über den Wildwuchs bei der IT-Hard- und Software-Nutzung in ihren Unternehmen. Die Epidemie des »Bring Your Own Device« öffnete Schadsoftware wie NotPetya und anderer Ransomware Tür und Tor in die Firmennetzwerke. Überhaupt hat der unkontrollierte Einsatz der sozialen Medien sowie Cloud-Services in den Fachabteilungen dazu geführt, dass selbst der strenge deutsche Datenschutz vielfach gefährdet war.

Die DSGVO hat nun alle wachgerüttelt, an ihrer Regelkonformität zu arbeiten. Klar ist aber, dass es mit einer neuen Datenschutzerklärung oder einem Social-Media-Verbot wie beispielsweise bei dem Reifenhersteller Continental, der Deutschen Bank oder BMW nicht getan ist. Um eine DSGVO-Konformität zu erreichen, müssen die Unternehmen tief in ihre Prozesse eingreifen. Sie brauchen zum wirksamen Eindämmen der Schatten-IT eine allumfassende IT- Architektur, die vom Endgerät bis zu Cloud-Anwendungen die Integrität und den Schutz aller Daten über alle Prozesse hinweg gewährleistet.

Jobangebote+ passend zum Thema

Ganzheitliche Sicherheitsarchitekturen

Jedes Unternehmen ist anders und daher gibt es auch keinen Königsweg zur DSGVO-konformen IT-Security. Das Gesetz selbst lässt die zuständigen Mitarbeiter sogar im Regen stehen. Denn an entscheidenden Stellen ist der Verordnungstext zu unbestimmt. So muss die IT Maßnahmen ergreift, die »geeignet« und »angemessen« sind und dem aktuellen »Stand der Technik« entsprechen.

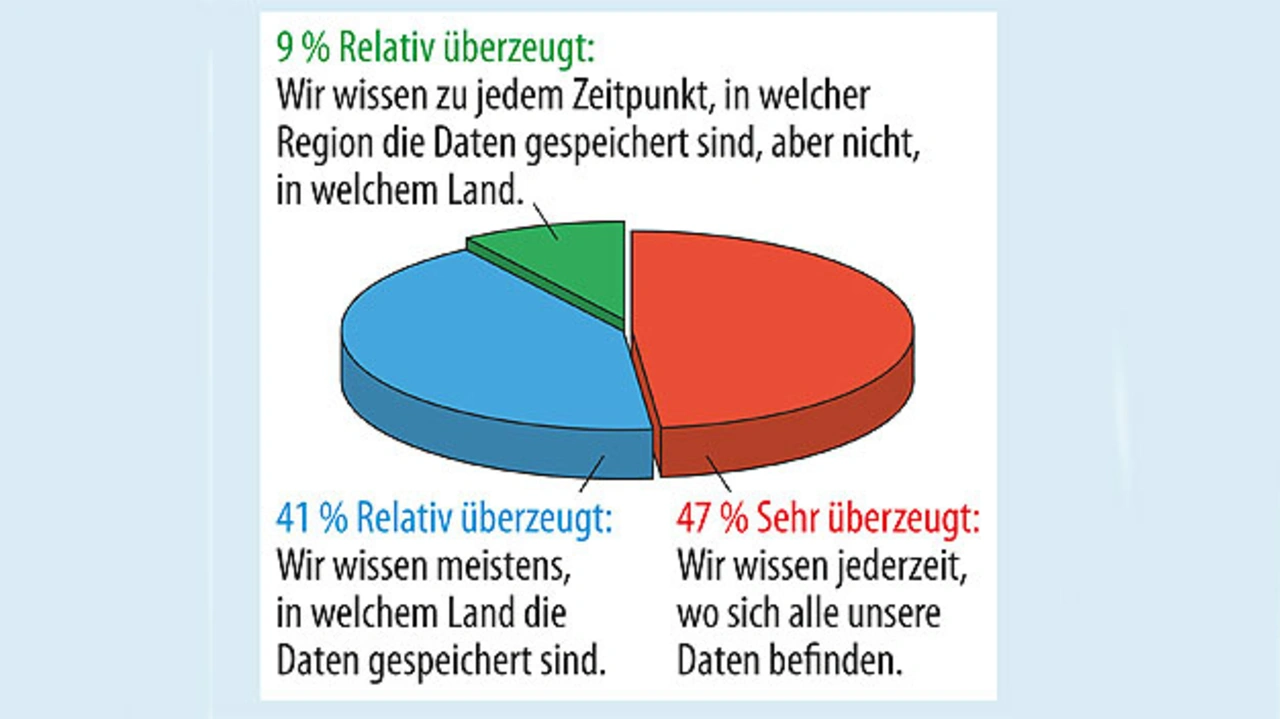

Doch vielfach fehlen schon die Voraussetzungen dafür, denn häufig wissen die Unternehmen nicht einmal, welche Datenbestände wo vorliegen und wer diese mit welchen Anwendungen an welchen Orten verarbeitet. So zeigte der McAfee Data Residency Report, dass nur 47 Prozent der befragten Unternehmen vollumfänglich über ihre Datenprozesse Bescheid wissen (Bild 1).

Am Anfang geht es also um die Erfassung des Ist-Zustandes. Erst danach sind CISOs überhaupt in der Lage, Risiken zu erkennen und Gegenmaßnahmen zum gesetzeskonformen Datenschutz sowie Implementierung von »geeigneten« Sicherheitstechniken zu ergreifen. Angesichts der Schatten-IT und immer raffinierteren Cyber-Angriffen wird deutlich, dass die bisher üblichen fragmentierten Lösungen aus Anti-Virenprogrammen, Netzwerk- und Endgeräteschutz überholt und nicht mehr »angemessen« sind. Denn »Stand der Technik« sind heute ganzheitliche und integrierte Sicherheitsarchitekturen, die in Echtzeit über die Prozesse wachen.

Zugriffskontrolle über Daten in Echtzeit

Eine erste Maßnahme ist der Schutz der Datenbestände durch eine DLP-Software (Data Loss Prevention). Sie identifiziert im Unternehmen verstreute Datenbestände sowie Lagerorte und unterstützt eine effektive Zugriffskontrolle. DLP-Lösungen filtern zudem Datenströme und verschaffen den CISOs einen weitgehenden Überblick. Ebenso hilfreich sind Lösungen für das Identity Management, Datenverschlüsselung und Database Security. Aber selbst diese Instrumente reichen nicht aus: eine zentrale Anforderung der DSGVO ist, Angriffe auf die Datenintegrität auch frühzeitig zu erkennen, um Gegenmaßnahmen einzuleiten und das Schadensausmaß bei Cyber-Angriffen zu begrenzen.

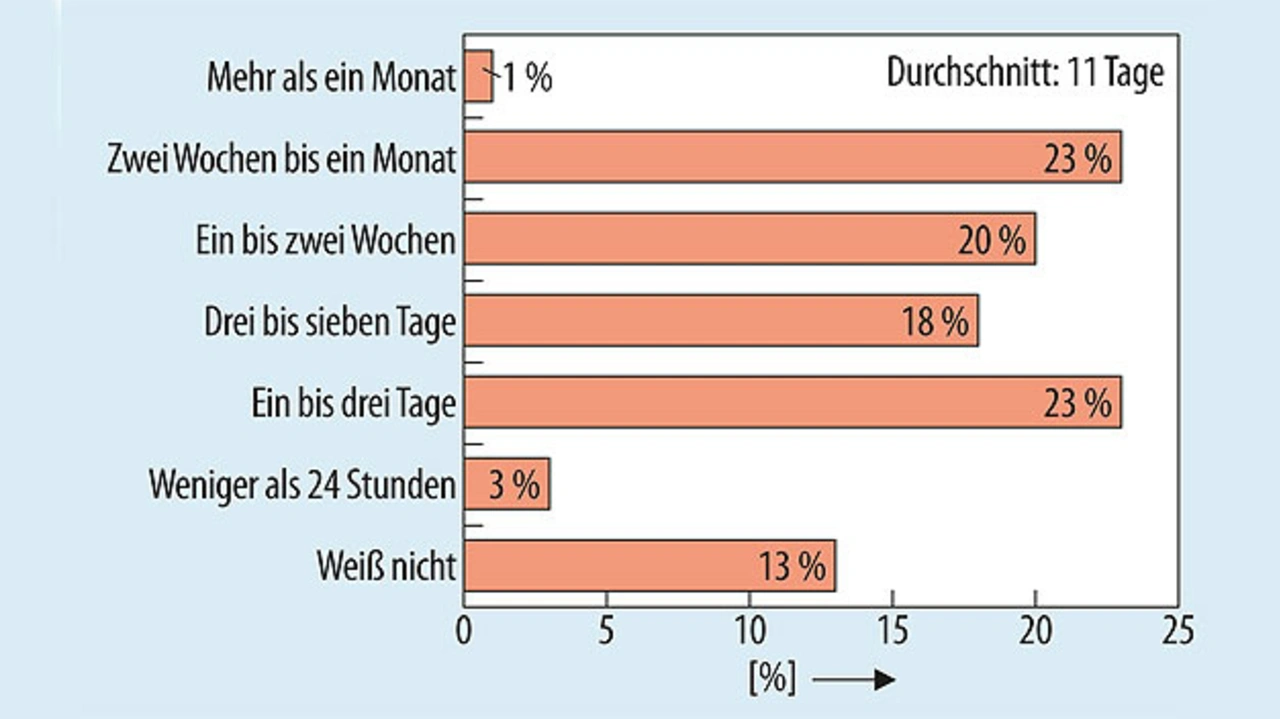

Die DSGVO verlangt, dass Datenschutzverletzungen binnen 72 Stunden – nachdem die Verletzung bekannt wurde – zu melden sind. Vielfach sind Unternehmen dazu nicht in der Lage, weil ihre Sicherheitsteams zu lange für die Analyse von Bedrohungslagen benötigen. Laut dem Data Residency Report benötigen Unternehmen durchschnittlich elf Tage, um einen Sicherheitsvorfall zu melden (Bild 2). Und hierbei geht es nicht nur um Datendiebstahl. Vielmehr fordert die DSGVO von Unternehmern, dass sie zu jeder Zeit einen Überblick haben, was mit ihren Daten geschieht.

Für diese Aufgaben benötigen IT-Abteilungen Next-Generation-Security-Lösungen, die auch weit verteilte Infrastrukturen kontrollieren sowie in Echtzeit reagieren können. Dazu sind sogenannte SIEM-Systeme (Security Information and Event Management) in der Lage. Sie überwachen permanent den Datenverkehr, sammeln Meldungen von Antivirenprogrammen und IPS-Systemen und zeichnen den Status sowie den Datenverkehr von Routern, Switches und Servern als auch Log-Events auf.

SIEM-Systeme werten den Datenverkehr aus, protokollieren und priorisieren Vorfälle und melden diese automatisch an die IT-Security. Bei Abweichungen von Regeln oder Zugriffsversuchen ohne Berechtigung geben sie über ein Dashboard Alarm. Die Mitarbeiter können sofort Gegenmaßnahmen einleiten und entscheiden, ob es sich nach DSGVO um ein Ereignis handelt, das an die Behörden zu melden ist.

Cloud schafft neue Herausforderung

Ginge es bei der IT-Infrastruktur in den meisten Unternehmen lediglich um On-Premises-Systeme, würden SIEM-Systeme schon ein gutes Sicherheitsniveau bieten. Da aber heute fast kein Unternehmen mehr auf Cloud-Lösungen verzichten kann, muss der CISO den Datenschutz auch zwangsläufig auf »X-as-a-Service«-Angebote ausweiten.

Dafür sind Cloud Access Security Broker (CASB) das Mittel der Wahl. CASBs fungieren als Zugriffskontrolle zwischen Cloud und Nutzer, arbeiten regelbasiert und ermöglichen es, die Sicherheits- und Compliance-Richtlinien eines Unternehmens auf Cloud-Dienste auszudehnen. Die IT kann Zugriffsberechtigungen auf Geräte- und Personenebene einrichten. Kommt es bei der Datennutzung in der Cloud zu Regelabweichungen, schlagen CASBs ebenfalls automatisch Alarm.

DSGVO sollte als Chance begriffen werden. Auch ohne die DSGVO standen viele Unternehmen vor der Aufgabe, ihre IT-Security aufzurüsten. Sie bietet also auch eine Chance, nun Nägel mit Köpfen zu machen. Die anstehenden Maßnahmen werden zwar die Schatten-IT nicht beenden, aber die Angriffsflächen für Datenschutzverletzungen reduzieren. Und die CISOs haben nun schlagende Argumente, um ihre Budgets für Security-Lösungen aufzustocken.

Literatur

[1] Über die Datenschutz-Grundverordnung hinaus: Weltweite Erkenntnisse über den Speicherort von Daten. McAfee. https://www.mcafee.com/enterprise/de-de/assets/reports/restricted/rp-beyond-gdpr.pdf

- Mit DSGVO gegen Schatten-IT

- Der Autor