Vernetzte Fahrzeuge

Systematischen Security-Rundumschutz bieten

Ein vernetztes Fahrzeug bietet für Hackerangriffe diverse Einfallstore. Der nachfolgende Artikel ist der Auftakt zu einer dreiteiligen Serie rund um das Thema Security und beschreibt, wie die bestmögliche IT-Sicherheit aussehen könnte und was es dabei zu berücksichtigen gilt.

In Gesprächen mit Kollegen aus der Automobilindustrie über Cyber-Security ergeben sich meistens schnell spannende Themen wie Kryptoalgorithmen, Anzahl der Schlüsselbits oder die neuesten Hacks von der DefCon. In der täglichen automobilen IT-Security-Praxis geht es hingegen in 99 Prozent der echten Problemfälle weder um Schwächen im Kryptoalgorithmus noch um zu kurze Schlüssellängen oder den neuesten Seitenkanal-Hack von der DefCon. De facto sind oft genug ganz einfache Einfallstore wie meist schnell bekannt gewordene »Geheimfunktionen«, zentrale Share-Ordner voller Krypto-Schlüssel oder der auswärtige Produktionsstandort, wo immer wieder tausende Freischaltcodes »verloren gehen«, das tägliche Brot.

Das heißt, der rationale Angreifer greift eben in der Regel vor allem dort an, wo er mit dem geringsten Widerstand rechnen muss, und das sind wiederum oft die Stellen, an denen man es oft nicht gleich vermutet. Um solche Sicherheitslücken zu vermeiden, hilft ein ganzheitlicher, systematischer Schutzansatz, der sich nicht nur auf die vermeintlichen Angriffspunkte konzentriert, sondern stets systematisch das gesamte Schutzobjekt betrachtet. Und das geht in der Regel weit über die reine Technik hinaus.

Wie in Bild 1 dargestellt, betrachtet der ganzheitliche Schutzansatz neben möglichen technischen Schwachstellen des Gesamtsystems (violett), das heißt vom einzelnen Steuergerät bis hin zur Cloud-Infrastruktur, auch mögliche Angriffspunkte innerhalb des gesamten Produktlebenszyklus (grün), das heißt von der Entwicklung bis zur Ausmusterung, sowie die gesamte sicherheitsrelevante Organisation des Herstellers und Betreibers (orange), das heißt von der Secure-Coding-Richtlinie bis zum Datenschutzbeauftragten.

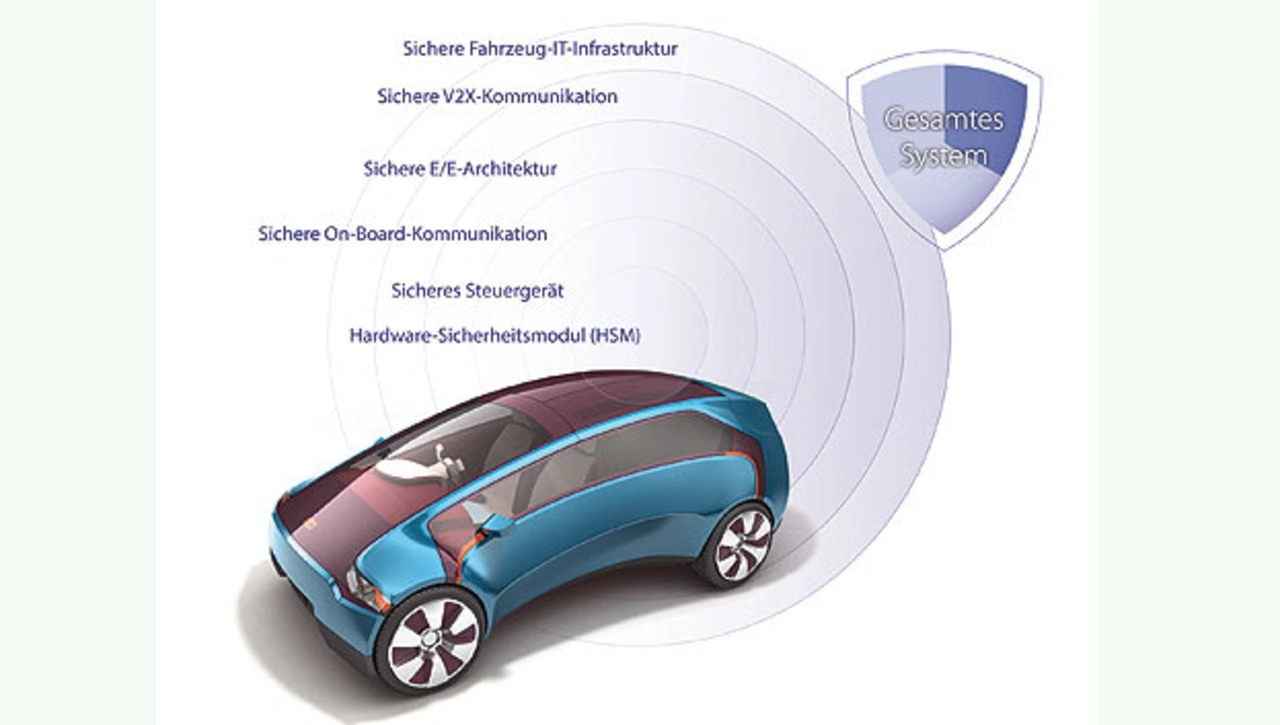

Im Falle eines modernen, vernetzten Fahrzeugs wird für den Rundumschutz der Fahrzeugtechnik typischerweise die Bottom-Up-Vorgehensweise (Bild 2) angewandt. Basierend auf einem besonders geschützten Sicherheitskern (Root of Trust), der in der Regel durch einen physikalisch gesicherten kryptografischen Hardware-Baustein realisiert wird, bauen alle weiteren technischen Schutzfunktionen auf diese gesicherte Ausgangsbasis auf. Die in einem solchen Hardware-Security-Baustein gegen unerlaubtes Auslesen, Verändern oder Löschen geschützten kryptografischen Schlüssel und Algorithmen werden dann beispielsweise so eingesetzt, dass sie via Secure Boot mögliche Manipulationen an der Steuergeräte-Firmware erkennen können. Ist durch Secure Boot wiederum die Integrität der Steuergeräte-Firmware sichergestellt, können die in der Firmware enthaltenen, Software-basierten Security-Funktionen zur sicheren On-Board-Kommunikation verwendet werden.

Mit geschützt kommunizierenden Steuergeräten und ebenso geschützten Netzwerkübergängen (Gateways), die Onboard-Netzwerke unterschiedlicher Sicherheitsstufen zuverlässig voneinander trennen, lassen sich wiederum sichere Fahrzeug-E/E-Architekturen erstellen, die die sichere Kommunikation mit anderen Fahrzeugen oder der IT-Infrastrukturen realisieren können. Diese Fahrzeug-IT-Infrastrukturen wie vernetzte Verkehrsleitsysteme, Cloud-Dienste des Herstellers oder das mobile Bezahlterminal müssen ebenfalls mit Maßnahmen der klassischen IT-Sicherheit geschützt werden, um die IT-Sicherheit des Gesamtsystems nicht zu gefährden. Denn das perfekte geschützte Fahrzeug nützt am Ende wenig, wenn zum Beispiel die im Back End in Klartext gespeicherten Fahrzeugschlüssel durch einen einfachen Angriff auf den Server allesamt gestohlen werden können.

- Systematischen Security-Rundumschutz bieten

- Nachhaltiger Schutz notwendig

- Security-Organisation aufstellen