Cybersecurity

»Ein ganzheitliches Konzept ist notwendig«

ProMik ist Spezialist für Flash- und Testlösungen und widmet sich zunehmend auch dem Thema Security. Alexander Rosenberger, technischer Geschäftsführer bei ProMik, erklärt Markt&Technik, wo er noch Handlungsbedarf sieht und welchen Anteil ProMik leisten kann.

Markt&Technik: Wie beurteilen Sie die Situation? Ist am Markt das Bewusstsein durchgängig vorhanden, dass ein Fahrzeug verstärkt Angriffsziel von Hackern geworden ist?

Alexander Rosenberger: Ich denke, dass dieses Bewusstsein insbesondere in letzter Zeit gewachsen ist, da neue Technologien wie OTA Software Updates, aber auch generell die Vernetzung im Automobil neue Sicherheitslücken aufwerfen. Diese können sich auf die funktionale Sicherheit sowie auf die Sicherheit privater Daten auswirken. Gerade der Trend zum autonomen Fahren und die damit verbundenen Anforderungen an die funktionale Sicherheit machen es erforderlich, die Steuergeräte selbst, deren Produktion und die umliegende Infrastruktur im Sinne von Safety und Security sicher zu gestalten.

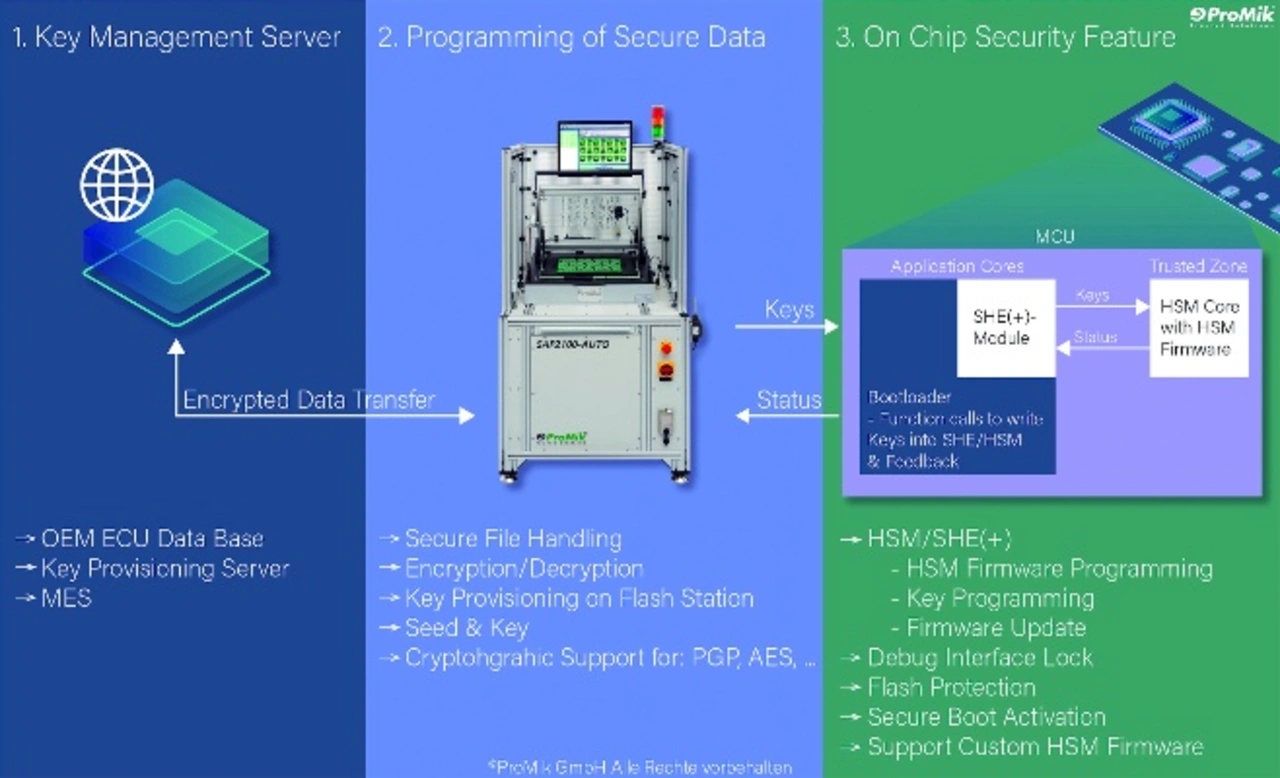

Deshalb haben wir unsere existierende Toolchain erweitert, um diesen neuen Anforderungen gerecht zu werden. Zum Beispiel bieten wir mittlerweile auch die Entschlüsselung der Applikationssoftware an, die ins Steuergerät programmiert wird. Damit ist eine sichere Kommunikation von der Entwicklung zur Produktion sichergestellt. Diesen Mechanismus können wir sowohl in der Automatisierungs-Software auf einem PC, auf unseren aktuellen Programmiergeräten als auch auf dem Steuergerät selbst in unserem „ProMik Production Bootloader“ anbieten. Wir sind hier sehr flexibel und unterstützen die gängigen symmetrischen und asymmetrischen Verschlüsselungsverfahren, welche in der Industrie eingesetzt werden. Dazu gehören unter anderem PGP, AES, RSA und Elliptic-Curve-Algorithmen.

Wo gibt es Ihrer Erfahrung nach noch Security-Schwachstellen entlang des Lebenszyklus eines Steuergeräts?

In den unterschiedlichen Phasen im Lebenszyklus eines Steuergeräts, also von der Entwicklung über die Produktion bis hin zum Einsatz im Feld, gibt es verschiedene Aufgabenstellungen, um das Thema Cybersecurity vollumfänglich zu behandeln. Aktuell sind die Entwicklungsteams der Tier-Ones und OEMs auf die Funktionalitäten im Feld fokussiert.

In den Elektronikfertigungen hingegen ist nicht immer das entsprechende Know-how vorhanden, um Schlüssel, Zertifikate und andere Artefakte sicher in das Steuergerät zu transportieren. Wir versuchen, mit unseren Kunden diese Lücke zu schließen, die notwendigen Ansätze bereitzustellen und damit eine ganzheitliche Betrachtung der Security über den gesamten Lebenszyklus des Steuergeräts zu ermöglichen.

Ich kann nur empfehlen: Je früher ProMik in den Entwicklungsprozess beim Tier-One und damit auch in den Fertigungsprozess der ECU eingebunden wird, desto besser kann auch das Test Engineering in der Umsetzung von Security-Anforderungen in den Fertigungsstätten von uns mit einer stabilen, performanten und sicheren Programmierlösung unterstützt werden.

Wir sind außerdem der Meinung, dass eine gewisse Transparenz hinsichtlich der eingesetzten Technologien gegenüber Zulieferern notwendig ist und auch kein Risiko darstellt. Letztendlich muss das Sicherheitskonzept des Steuergeräts lückenlos sein und nicht durch Geheimhaltung der verwendeten Methoden gesichert werden.

Früher hieß es, dass Security am stärksten kompromittiert wird, wenn das Produkt entwickelt und freigegeben ist.

Ja, denn die eigentliche Kompromittierung kann erst beim Endkunden im Feld stattfinden, da erst hier die entsprechenden Angriffsflächen gegeben sind. Daher muss die IT-Infrastruktur beim Tier-One so ausgelegt werden, dass man von einer sicheren Zone sprechen kann, welche geschützt ist vor Angriffen aus der Außenwelt und nicht durch Beeinträchtigungen von innen verletzt werden kann.

Um dies gewährleisten zu können, müssen sichere Prozesse zum Verarbeiten von Daten definiert werden.

In diesem Rahmen hat ProMik bereits Projekte umgesetzt, in welchen unsere Produktionssoftware direkt mit Datenbanken der OEMs kommuniziert, um Schlüssel und andere Informationen für die Ablage im Steuergerät auszutauschen. Eine Alternative zum Datenaustausch ist die Nutzung von Manufacturing-Execution-Systemen (MES).

Können Sie ein Beispiel nennen?

Ein Anwendungsfall ist das sichere Verwalten von Master Keys sowie das Generieren von Keys in der Fertigung, welche im laufenden Betrieb für die kryptografischen Algorithmen auf dem Steuergerät verwendet werden. Durch diese können die Datenübertragung und die Identität der ECU gesichert werden.

ProMik hat sich Security auf die Fahnen geschrieben, für mich etwas überraschend, denn eigentlich hätte ich das Thema nicht bei einem Unternehmen wie ProMik direkt verortet.

Falsch, denn wir schaffen für unsere Kunden die Voraussetzungen, mit denen sie die von ihren Kunden, sprich: OEMs, gestellten Forderungen zum Thema Security in die Produktion und damit ins Steuergerät bringen können. Wir beraten und begleiten unsere Kunden im Prozess von der Konzeptionierung bis hin zur Implementierung in der Fertigung.

Können sie das nicht allein?

Falsche Frage: Der Kundennutzen liegt in unserer langjährigen Branchenerfahrung, dem umfassenden Technologiewissen vom HSM-Modul des Mikrokontrollers bis hin zum Key Server des OEM sowie in unserer Umsetzungsstärke bei der Implementierung der Lösung.

Ein Beispiel: Aktuell treffen wir in unseren Kundenprojekten vermehrt auf Mikrocontroller auf Basis der Aurix-Architektur von Infineon. Häufig handelt es sich hierbei um Safety-kritische Applikationen aus dem ADAS-Bereich. Wir unterstützen unsere Kunden an dieser Stelle aktiv mit Lösungen zu Produktionskonzepten und implementieren diese nach individuellen Maßstäben. Diese können so aussehen, dass Third-Party-Software in den Flash-Prozess eingebunden und auf dem Mikrocontroller zusammen mit unserem ProMik-Bootloader zur Ausführung gebracht wird. Hier arbeiten wir mit der HSM-Firmware von Elektrobit, EB zentur, und bieten Funktionen wie das Generieren von Keys, das Programmieren von Zertifikaten und das Durchführen von Firmware Updates an.

Und: Neben der Programmierung über Testpunkte auf der Leiterkarte unterstützt unser Programmiersystem die Feldbusse CAN/CAN-FD, FlexRay, LIN und Automotive Ethernet. Das ermöglicht uns, Diagnosekommandos über UDS und XCP zu senden und eine Reprogrammierung des Steuergeräts zu starten. Auch hier kommt Security zum Einsatz, um sich bei der ECU zu authentifizieren und für die entsprechenden Operationen zu autorisieren.

Welche Empfehlungen würden Sie also in Richtung Security abgeben?

Aus unserer Sicht muss ein ganzheitliches Konzept angewendet werden, welches alle Aspekte von Security und Safety, von der Entwicklung bis hin zum Einsatz im Feld, vereint. Mittlerweile gibt es Normen wie die ISO/SAE 21434, SAE J3061 oder die ISO 26262, welche entsprechende Richtlinien festlegen, um Automotive Security und Functional Safety im Automobil zu erlangen. Aus unserer Sicht würde eine Standardisierung der angewandten Methoden über die OEMs hinweg viele Fragestellungen hinsichtlich der richtigen Infrastruktur oder der zu verwendenden kryptografischen Algorithmen deutlich vereinfachen.

Würde dann der Support von ProMik nicht überflüssig?

Nein, denn auch dann wird immer ein tiefes Wissen über den Mikrocontroller notwendig sein, um für ein spezifisches Steuergerät eine sichere Lösung implementieren zu können. Und hier haben wir über die Entwicklung von Programmierlösungen und Bootloadern bereits sehr viel Know-how aufgebaut, und somit können wir die bereits existierenden Implementierungen um kundenspezifische Security-Anforderungen erweitern. Da die Sicherheitsmechanismen des Mikrocontrollers einen großen Einfluss auf die Programmierung haben, sind wir in diesem Bereich bestens aufgestellt. Schließlich müssen wir unseren Kunden die Möglichkeit bieten, Bausteine mit bereits aktiven Security-Funktionen erneut zu programmieren, um beispielsweise ein Software Update durchzuführen zu können.