Industrienetzwerke

Industrielle Datensicherheit nach Stuxnet - ein Update

Fortsetzung des Artikels von Teil 1

Duqu und das »Tilded«-Framework

Analysen an der Universität Budapest (CrySyS Laboratory of Cryptography and System Security) und in den Laboren von Symantec und F-Secure ergaben große Ähnlichkeiten im Code von Stuxnet und Duqu. Allerdings enthält Duqu keinerlei Schadcode mit direktem Bezug zu industriellen Steuerungssystemen. Der Trojaner scheint einem ganz anderen Zweck zu dienen, nämlich der Spionage, dies aber möglicherweise zur Vorbereitung eines weiteren Stuxnet-artigen Angriffs. Duqu verbreitet sich - anders als Stuxnet - auch nicht aktiv selber, sondern wurde offenbar sehr gezielt, besonders durch E-Mail-Anhänge mit infizierten Office-Dokumenten, in eine beschränkte Anzahl von Organisationen eingeschleust. Wiederum wurde dabei eine noch unveröffentlichte Schwachstelle im Kernel von Windows als Einfallstor genutzt und ein mit gestohlenem Schlüssel signierter Treiber verwendet. Der Trojaner suchte Kontakt zu Command-&-Control-Servern in mehreren Ländern. Er konnte über diese wohl auch instruiert werden, sich über lokale Netzlaufwerke auf weitere Systeme zu verbreiten, die dann peer-to-peer den ursprünglichen Infektionsherd wie einen Proxy als Rückkanal nutzen.

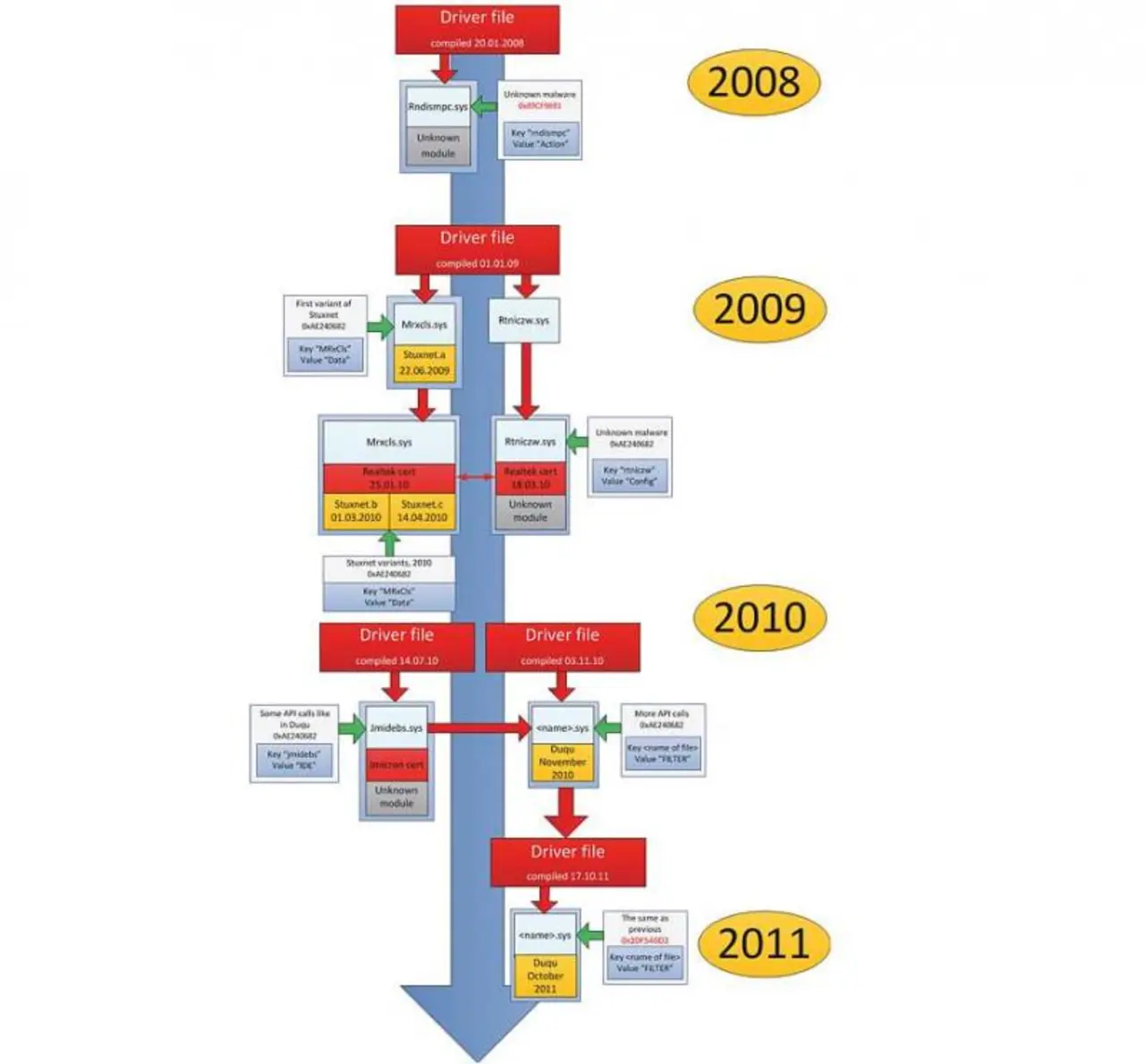

Infektionen mit Duqu wurden in mindestens acht Ländern entdeckt, unter anderem bei Herstellern und Betreibern industrieller Steuerungssysteme. Die dabei gefundenen Varianten wurden auf eine Entstehungszeit zwischen November 2010 und Oktober 2011 datiert. Symantec kam zu dem Schluss, dass die Autoren von Duqu dieselben waren wie die von Stuxnet oder jedenfalls Zugang zum selben Quellcode gehabt haben müssen.

Die aktuellsten Analysen des Kaspersky Lab sprechen für einen noch umfassenderen Zusammenhang zwischen den beiden Schädlingen. Demnach entspringen beide mit ziemlicher Sicherheit der gleichen als Baukasten genutzten Code-Basis. Wegen der Vorliebe ihrer unbekannten Schöpfer für Dateinamen, die mit »~d« beginnen, taufte Kaspersky dieses Framework auf den Namen »Tilded«. Neben Stuxnet und Duqu soll das Framework Grundlage von mindestens drei weiteren identifizierten Schadprogrammen sein. Seine Entwicklungsgeschichte reicht vermutlich bis Ende 2007 zurück und hält mit einer Phase besonders signifikanten Fortschritts im zweiten Halbjahr 2010 bis heute an, was weitere Abkömmlinge erwarten lässt.

- Industrielle Datensicherheit nach Stuxnet - ein Update

- Duqu und das »Tilded«-Framework

- »Malware-for-Dummies«-Baukästen

- Wirksame Vorbeugungsmaßnahmen