Update

»Flame« - Ein Virus, drei Namen

Kaspersky Lab ist dabei, den Quellcode der 20-MB-großen Schadsoftware »Flame« zu analysieren. Inzwischen scheint es so, dass es sich bei »Flame«, »sKyWIper« und »Flamer« um den gleichen Virus handelt.

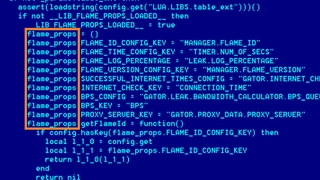

20 MB umfasst der vorständig entpackte Schädling »Flame«. Das Besondere an der Schadsoftware ist ihr modularer Aufbau: Der Angreifer kann aus 20 Plug-ins einzelne Software-Module mit der jeweils gewünschten Funktion auswählen und diese untereinander beliebig austauschen. Laut den Experten von Kaspersky halten sich die Angreifer eine Hintertür offen, um weitere Komponenten und Module in ein bereits infiziertes System nachzuladen.

Die Module unterscheiden sich in der Daten-Komprimierung und -Verschlüsselung. Für beides stehen verschiedene Bibliotheken zur Verfügung, z.B. zlib, libbz2, ppmd und sqlite3. Ebenfalls enthalten ist eine Bibliothek für die imperative und erweiterbare Skriptsprache Lua. Mit ihr können Programme leichter weiterentwickelt und gewartet werden. Lua ist meist Plattform-unabhängig. Insgesamt umfasst der Quellcode über 3.000 Zeilen in Lua – ein durchschnittlicher Programmierer benötigt dafür etwa einen Monat. Dass die Programmierer auf Lua zurückgreifen, ist ebenso ungewöhnlich wie die Dateigröße.

Spionage in Reinform

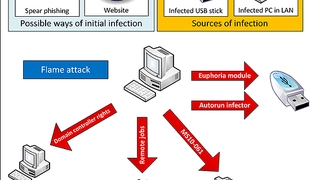

Was den Trojaner von bekannten Viren unterscheidet, ist die Möglichkeit, Daten auf verschiedenen Wegen zu stehlen. Keyboard Sniffer, Screenshots und das Aufnehmen von Audiodaten über das interne Mikrofon eines infizierten Computers sind hier u.a. zu nennen. Über Bluetooth können Informationen von allen gefunden Geräten in der Umgebung des infizierten Computers heruntergeladen werden. Je nach Konfiguration kann das infizierte Gerät sogar in einen Leuchtturm gewandelt werden, dass von anderen Geräten via Bluetooth erkannt wird.

Aufgenommene Daten werden in regelmäßigen Abständen über einen SSL-Kanal zu einem Server gesendet. Der genaue Ablauf wird noch von den Kaspersky-Experten analysiert. Auch scheint es keine Präferenz zu geben, der Wurm sammelt alles, von Emails über Dokumente, Nachrichten bis hin zu Diskussionen an nicht allgemein zugänglichen Orten. Anders als bei »Stuxnet« zielt »Flame« auch nicht auf ein spezielles System, es macht keinen Unterschied zwischen einzelnen Computer oder staatlichen Organisationen und Bildungseinrichtung.

Bilderstrecke: Das ist der Flame-Virus

Wer steckt dahinter?

Wer genau hinter den Angriffen steckt, lässt sich nicht sagen. »Flame« wurde nicht entwickelt, um Geld zu stehlen oder wie Stuxnet um Anlagen zu stören. Nach Meinungen von Kaspersky steckt höchstwahrscheinlich ein staatlicher Angriff dahinter; sowohl die geographische Lage der Angriffe, die Finanzierung als auch die Komplexität des Quellcodes lassen darauf schließen. Vor allem Länder im Nahen Osten wie der Iran, Israel und Palestina, Sudan, Syrien und der Libanon sind betroffen (siehe Grafik in Bildergalerie).

Wann genau der Virus entwickelt wurde, können die Experten nicht sagen, denn die Daten weisen Zeitstempel von 1992 bis 2012 auf. Allerdings ist ein Entstehungsdatum vor 2010 unwahrscheinlich. Einige Module wurden in den Jahren 2011 und 2012 geschrieben oder verändert. Kaspersky ist der Meinung, dass der Trojaner seit August 2010 genutzt wird, jedoch schon seit Februar / März 2010 im Umlauf ist. Allerdings werden auch hier viele Vermutungen angestellt.

Update: »Flame« = »sKyWIper« = »Flamer«

Die Experten von Kaspersky Lab entdeckten den Wurm „Flame«, nachdem die International Telecommunication Union um Hilfe bat. Die Unterorganisation der UN war auf der Suche nach einem Virus mit dem Codenamen »Wiper«, der sensible Daten löschte. Während die Experten von Kaspersky den Code analysierten, fanden sie den Virus mit dem Namen »Worm.Win32.Flame«. Nach ersten Untersuchungen wurde davon ausgegangen, dass es sich bei »Wiper« nicht um »Flame« handle: Systeme, die von »Wiper« infiziert wurden, konnten nicht wieder hergestellt werden. Der von »Wiper« verursachte Schaden im System sei laut Kaspersky so groß, dass absolut nichts zurückbleibt, um den Angriff zurückverfolgen zu können.

Kaspersky meldet in einem Update, dass es sich bei »Flame«« um den gleichen Virus handelt, den CrySyS Lab als »sKyWIper« und die Iran Maher CERT group sowie Symantec als »Flamer« bezeichnen.