Industrielle Steuerungssysteme

Schwachstellen auf den Zahn gefühlt

Schwachstellen in industriellen Systemen sind viel schwerer zu beseitigen als bei Windows- oder Linux-Systemen. Kaspersky hat deswegen einen Bedrohungsanalysedienst mit einer »Vulnerabilities Database« eingerichtet, damit Unternehmen sich schützen können.

Wenn IT-Systeme in Unternehmen ein Software-Update erhalten, das einen Neustart erfordert, dann geschieht das oft vor oder nach Feierabend, so dass die Auswirkungen auf den Geschäftsbetrieb kaum spürbar sind. Und selbst wenn der Neustart untertags erfolgt – dann mag es sein, dass ein Dienst für eine gewisse Zeit ausfällt und keine Transaktionen möglich sind – auf die physikalische Welt hat das keinen Einfluss. Anders sieht es bei kritischer Infrastruktur aus. Die Steuerung für die Wasserversorgung kann man nicht »schnell mal« neu starten, ebenso die Verkehrsampeln in einem Stadtbezirk. Auch wenn wenn man eine Gebäudesteuerung kurz lahmlegt, wird das bei den Menschen, die in den Aufzügen stecken bleiben, keine Freude auslösen.

Schwachstellen kennen

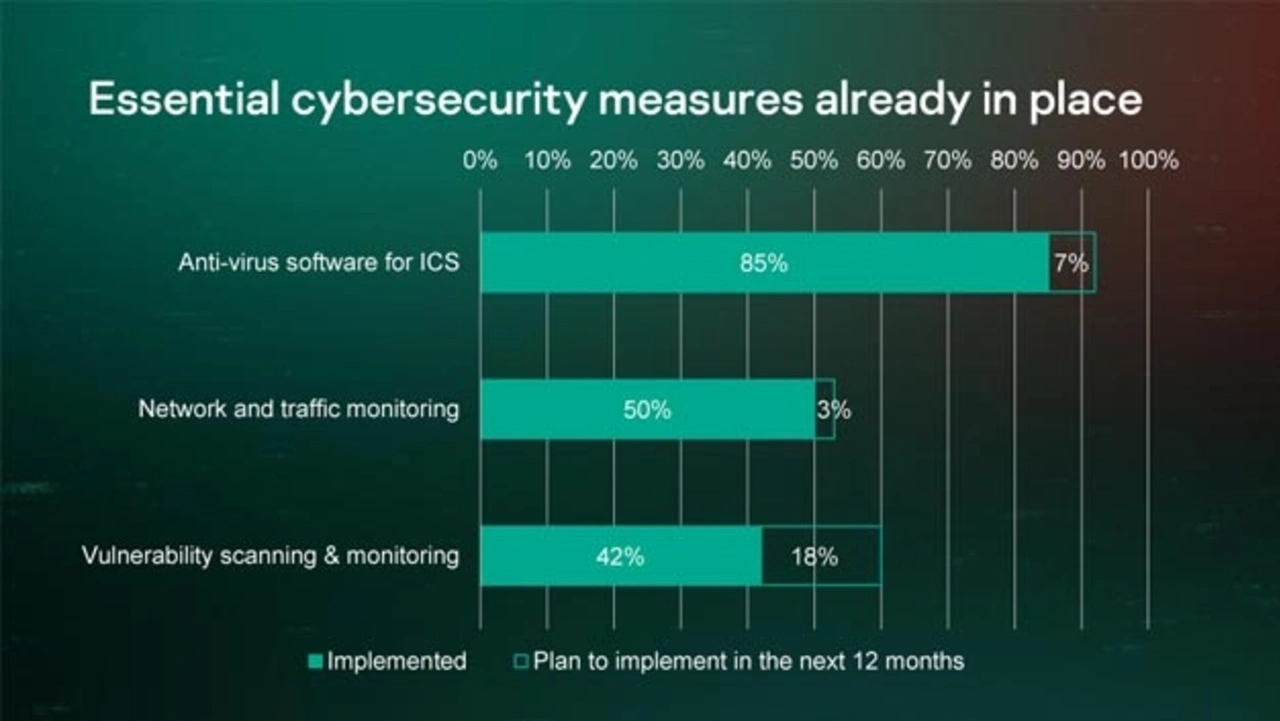

Dass industrielle Computersysteme gegen Angriffe abgesichert werden müssen, ist bei den Unternehmen inzwischen angekommen. Viele nutzen dazu Standard-Abwehrmaßnahmen aus der IT-Technik (Bild 1). Um industrielle Steuerungssysteme wirkungsvoll schützen zu können ist es unabdingbar, auch die Schwachstellen der Systeme zu kennen. Das Cyber Emergency Response Team von Kaspersky Industrial Control Systems (Kaspersky ICS CERT) findet jedes Jahr etwa 60 neue Schwachstellen in IIoT-Komponenten und industriellen Steuerungssystemen. Bei Kaspersky arbeiten sechs Mitarbeiter daran, solche Lücken ausfindig zu machen. Sie haben dabei vor allem die Top-Ten-Anbieter von Industriellen Steuerungssystemen wie GE, Schneider Electric, Siemens, Rockwell etc. im Blick, nutzen aber auch Open-Source-Quellen wie etwa Security Advisories von Herstellern, die sie auf Plausibilität und Vollständigkeit überprüfen. Auf der anderen Seite beauftragen auch Anlagenbetreiber oder Gerätehersteller Kaspersky mit der Prüfung ihrer Geräte und Software. Eine weitere Quelle sind externe Software-Entwickler, die eine Schwachstelle entdeckt haben und bei den Herstellern auf taube Ohren gestoßen sind. In diesem Fall koordinieren die Mitarbeiter von Kaspersky die Kommunikation mit dem Hersteller und verleihen der Forderung nach Beseitigung der Schwachstelle Nachdruck.

Jobangebote+ passend zum Thema

… und unschädlich machen.

Eine wichtige Aufgabe sieht Kaspersky darin, die Verbreitung und Relevanz von entdeckten Schwachstellen zu verfolgen. Softwaremodule werden in der Industrie vielfach wiederverwendet, so dass die gleiche Schwachstelle auf verschiedenen Geräten auftreten kann. Andererseits bestehen auch Inkompatibilitäten, sodass bestimmte Gerätefamilien dann ausgeschlossen werden können. Diese Informationen sammelt Kaspersky in seiner Vulnerabilites Database für industrielle Systeme. Wer an die Informationen gelangen möchte, kann den Dienst abonnieren, bekommt aber nicht direkt alle technischen Details serviert. Damit soll wohl verhindert werden, dass sich allzu detailliertes Wissen über offene Schwachstellen verbreitet. Stattdessen gibt es Anweisungen, was zu tun ist, um die Geräte zu schützen, also zum Beispiel welche Security-Policies eingerichtet werden müssen. Damit können Anlagenbetreiber ein Patch-Management durchführen und sicherstellen, dass sie vor möglichen gezielten Angriffen geschützt sind. Die Informationen werden über die REST-API sowohl in menschlicher als auch in maschinenlesbarer Form bereitgestellt, sodass Kunden sie sowohl in ihre bestehenden Cybersicherheitstools integrieren als auch manuell über die erforderlichen Korrekturmaßnahmen entscheiden können.

Die zweite Komponente des Kaspersky-Dienstes – die Network Attacks Signatures Database – stellt Signaturen von ICS-Bedrohungen bereit. Die Signaturen können in Intrusion-Detection-Systeme von Drittanbietern integriert werden, um Kunden dabei zu unterstützen, das Risiko von Cybersicherheitsvorfällen in ihrer industriellen Infrastruktur zu minimieren.

Gehackt – was nun?

Georgy Shebuldaev, Head of Kaspersky Industrial Cybersecurity Business Development, sagt, dass viele Firmen bereits grundlegende Maßnahmen zur Abwehr von Cyberangriffen nutzen, etwa Virenscanner in Industrie-PCs oder das Monitoring des Netzwerkverkehrs. Woran es aber häufig scheitert ist das firmeninterne Management der Security-Prozesse, etwa das Patch-Management, die Kommunikation und die Reaktion im Fall eines Sicherheitsvorfalls.

Auch sei es nicht damit getan, einfach ein Produkt zu kaufen und dann zu denken, dass damit alle Probleme gelöst seien. »Deshalb wird für uns das Dienstleistungs- und Beratungsgeschäft immer wichtiger«, sagt Shebuldaev. »Die Industriekunden müssen mit der Zeit eigene Expertise aufbauen, damit sie nicht zu sehr von externen Dienstleistern abhängig sind – und dabei wollen wir ihnen helfen.«

Eugene Kaspersky als Gastgeber der Kaspersky Industrial Security Conference hielt einen Vortrag über die gegenwärtige und zukünftige Sicherheitslage bei industriellen Steuerungssystemen. Seine Einschätzung ist insofern relevant, als sie sich in der Unternehmensstrategie widerspiegelt. Zunächst berichtete er, dass das Bewusstsein für Cyber Security in der Industrie gestiegen ist: »Wenn ich Gespräche in Firmen führe, muss ich nicht mehr über mögliche Angriffsszenarien und mögliche Schäden sprechen. Jeder aus der Industrie, Regierung ist sich über die Probleme bewusst.« Gleichzeitig sei Cyberkriminalität nach wie vor ein einträgliches Geschäft. Kaspersky sammelt täglich zwei bis drei Millionen verdächtige Dateien ein, davon erweisen sich etwa 380.000 als schädlich. Diese Dateien werden in den Labors von Kaspersky mit Hilfe maschinellen Lernens analysiert – anders könnte man diese Menge nicht bewältigen.

Kaspersky glaubt nicht an Cyber-Kriegsführung

Die Hacker-Szene teilt Kaspersky in drei Gruppen auf: Zunächst sind da Freizeit-Programmierer, die allerdings im Laufe der Zeit immer mehr Erfahrung sammeln und immer ausgeklügeltere Angriffe ersinnen. Dennoch lassen sich diese Angriffe gut mit Standard-Maßnahmen (Virenscanner, Firewalls, regelmäßige Updates) abwehren. Ein zweite Gruppe sind sehr ausgeklügelte und komplexe Angriffe (advanced persistant threats) von kriminellen Gruppen oder staatlichen Organisationen. Ein Mitarbeiter von Kaspersky sagte am Rande er Konferenz, dass diese Angriffe nur zwei bis drei Prozent ausmachen, aber den meisten Schaden anrichten. Eugene Kaspersky selbst sagte, dass die meisten dieser Angriffe auf staatliche Spionage zurückgehen, nur 10 bis 15 Prozent auf Kriminalität – »und die sind das Problem«. Interesssant war seine Einschätzung nachrichtendienstlicher Angriffe die er offenbar als nicht so problematisch einschätzt: »Ich glaube, ich hoffe, dass wir keine staatlich initiierten Angriffe auf kritische Infrastruktur sehen werden. Es gibt natürlich immer wieder mal Idioten in den Regierungen, aber ich glaube nicht an Cyber-Kriegsführung. Regierungen wissen, dass Cyber keine traditionelle Waffe ist. Wenn sie Raketen abschießen, wissen sie, dass sich nicht jedes Land wehren kann. Bei Cyber ist das nicht so. Man kann die Angriffe beobachten, Reverse-Engineering machen, Hacker anstellen, folglich sind Cyber-Waffen ein Bummerang. Es wird immer auf die Länder zurückfallen, die solche Angriffe wagen.«

Das gefährlichste und ein sehr realistisches Szenario ist laut Kaspersky, dass traditionelle Terroristen sich mit Hackern verbünden und kritische Infrastruktur angreifen. Dass man solche Infrastruktur nicht zu 100 Prozent schützen kann, begründete er kaufmännisch. An das Publikum gerichtet sagte er: »Cyber Security ist Risiko-Management. Sie analysieren das System, Sie bewerten das Risiko und Sie investieren in Security um das Risiko zu senken. In einem Unternehmen kann man die zu erwartenden Schäden berechnen. Bei kritischer Infrastruktur ist der Schaden unberechenbar. Der Schaden kann so groß werden wie die Wirtschaftskraft eines Landes, wenn es sich um einen Angriff auf landesweite Infrastruktur handelt, zum Beispiel das Stromnetz, den Verkehr. Ich sehe nicht, wie wir ein Security-Level wie bei traditionellen Systemen erreichen können.«

Immunisieren statt kurieren

Deshalb verfolgt Kaspersky ein Konzept der »Cyber-Immunisierung«, um Angriffsmöglichkeiten von vornherein auszuschließen. Dazu hat Kaspersky ein Security-Betriebssystem entwickelt, das unter anderem mit Hilfe von Virtualisierungstechnik verschiedene Domänen trennt. Obendrein wird sämtliche Interprozess-Kommunikation auf unterster Ebene überwacht. Dabei ist zunächst jede Kommunikation verboten, es sei denn, sie wird explizit durch eine Regel erlaubt. Auch anonyme Nachrichten sind nicht zulässig. Sämtliche Prozesse und deren mögliche Interaktionen müssen bei einer Security-Engine angemeldet werden, die in einer separaten Domäne läuft.

Die einzige Möglichkeit, dieses System anzugreifen bestünde laut Kaspersky darin, die Systeme der Entwickler zu kapern und den »Reinraum« zu hacken, in dem der Source- und der Maschinencode geprüft werden.

»Ich glaube, dass das die Zukunft der Cyber Security ist,« sagte Kaspersky. »Auf der Basis unserer neuen Immunitätsplattform können wir garantieren, dass die Systeme unhackbar sind. Wie? Leider muss man alle Software neu entwickeln, um die Systeme zu immunisieren. Allerdings gibt es keine Nation, die die finanziellen und personellen Ressourcen hätte, um dies für sämtliche bestehende Infrastruktur in überschauberer Zeit zu machen. Also empfehle ich, existierende Systeme mit traditionellen Mitteln zu schützen und neue Systeme mit der Immunitätsplattform zu implementieren. Existierende Systeme werden dann nach und nach durch Neue ersetzt, so dass wir in 50 bis 100 Jahren cyber-sichere Systeme haben. Ja, es dauert lange, aber wenn wir niemals anfangen, werden unsere Kinder und Enkelkinder niemals in einer sicheren Welt leben.« (jk)

- Schwachstellen auf den Zahn gefühlt

- Anhang: TOP-3-Bedrohungen im Energiesektor