Embedded Security

Manipulationssicher

In einer vernetzten Welt gewinnt der Schutz vor Manipulation immer mehr an Bedeutung, da sehr viele kritische Systeme zumindest prinzipiell von außen erreichbar sind. Um Sicherheit zu gewährleisten, sind Kombinationen aus Hard- und Softwarelösungen gefragt, die sich flexibel auf Bedrohungen einstellen lassen.

Generell spielt das Segment der Konsumelektronik bei der Verbreitung von Sicherheitslösungen eine Vorreiterrolle, doch steigt der Bedarf an soliden Sicherheitskonzepten beispielsweise in der Automobiltechnik und der Industrieelektronik sprunghaft an. Gegen Ende der 1990er Jahre erreichte das gigantische Wachstum der Mobilfunktechnik und der Übertragung von Daten über Funk einen Zustand, in dem die Industrie realisieren musste, dass sich Sicherheitslücken negativ auf ihr Geschäft auswirken.

Hersteller von Mobilfunkinfrastruktur haben solche Sicherheitslücken geschlossen, indem sie eigene sicherheitsspezifische IP-Blöcke definierten. Als ehemaliger Halbleiterbereich von Motorola hat Freescale damals einige Verfahren entwickelt, die den wachsenden Sicherheitsanforderungen in Mobilfunk und Netzwerkinfrastruktur Rechnung tragen sollten.

Als konzertierte Aktion wurde eine IC-Entwicklungsgruppe mit dem Ziel ins Leben gerufen, IP und Infrastruktur wiederzuverwenden und moderne Funktionen für die Mobilfunk- und Netzwerksegmente zu realisieren. Auch mehr als zehn Jahre später profitiert das »IC Security Team« von dem gesammelten Know-how und realisiert Sicherheitslösungen für die Automobiltechnik und Industrie.

Bewältigung von Sicherheitsproblemen

Die Liste potenzieller Sicherheitsprobleme ist lang. Funktechnologien, Open-Source-Software und das Internet-Protokoll machen es einfach, an Daten zu gelangen und diese zu modifizieren. Drei Arten von Bedrohungen können zum ernsten Problem werden:

- Lauschangriffe: Jemand greift auf Informationen zu, ohne diese zu modifizieren. Der Endkunde trifft dann möglicherweise Entscheidungen, ohne sich bewusst zu sein, dass ein Außenstehender sensible Daten ausspäht, die zu ernsthaften finanziellen und persönlichen Schäden führen können.

- Sabotage: Jemand modifiziert Daten ohne Wissen des Herstellers oder des Endverbrauchers.

- Persönlichkeitsdiebstahl: Jemand gibt vor, eine andere Person zu sein, um sich das Vertrauen eines Kunden oder eines Herstellers zu erschleichen.

In Mobilfunk- und Konsumelek-tronik sind angesichts der steigenden Beliebtheit von Smartphones, Tablet-PCs und anderer »intelligenter« Geräte immer bessere Sicherheitsfunktionen gefragt, aber auch die Automobiltechnik und die Industrieelektronik erheben ähnliche Ansprüche in puncto Systemschutz. Durch den Umstieg von einer drahtgebundenen auf eine drahtlose Welt werden bösartige Angriffe deutlich einfacher.

Beispielsweise kann damit neue Software aufgespielt werden, die den ursprünglichen Absichten des Herstellers zuwiderläuft. Und angesichts einer Vernetzung über Funk erfordert ein Angriff auch keinen physischen Zugang mehr. Der Hacker kann jedes System einfach und aus der Ferne angreifen und muss sich nicht unbedingt direkt am Gerät selbst zu schaffen machen. Ein anderer Risikofaktor ist die Programmierbarkeit im Feld.

Angesichts der Verbreitung komplexer Betriebssysteme, die höhere Speicherkapazitäten erfordern, ist externer Flash-Speicher notwendig, um eine Erweiterung bestehender und ein Upgrade auf neue Dienste zu ermöglichen. Es ist zwingend notwendig, von Produktherstellern durchgeführte Upgrades in einen definierten Prozess einzubinden, um die Integrität des neuen Programms zu gewährleisten. Ein solcher Prozess muss auch bösartigen Code abwehren können.

Das Mobilfunksegment hat demonstriert, wie neue Softwareanwendungen schnell über eine Vielzahl von Systemlösungen hinweg verbreitet werden können. Die Automobiltechnik kann diese Evolution, die das Mobilfunkmodell vorgelegt hat, nutzen, um in der nächsten Fahrzeuggeneration mehr Dienste und Applikationen einfach per Download einzubinden. Beispielsweise könnte ein Prepaid-Modell wie beim Herunterladen von Musik Finanztransaktionen absichern, ohne die kritischen Automotive-Systeme einem zusätzlichen Risiko auszusetzen.

Auch andere Informationen müssen strikt geschützt werden, beispielsweise private Daten von Endverbrauchern, aber auch Ideen, Patente oder geheime Geschäftsinformationen im Falle von Unternehmen. Es gibt einen ungebrochenen Trend zur Personalisierung von Endprodukten. Anwender können beispielsweise die Benutzeroberfläche und die individuellen Anwendungen eines Smartphones ihren eigenen Vorstellungen anpassen.

Durch die Eingabe eines Sicherheitscodes kann das Smartphone dann mit allen individuellen Daten zum jeweiligen Nutzerprofil booten. Dieses Konzept könnte man auch auf Autos anwenden - je nach Fahrerprofil könnte das Vehikel unterschiedliche Sitz-, Lenkrad- und Spiegelpositionen, Navigations- und Infotainment-Informationen einstellen.

Mit der Technik von heute lassen sich die biometrischen Daten eines Fahrers erkennen. Ist aber das Lesesystem für biometrische Daten nicht geschützt, so könnte ein Hacker sich an den Profilen verschiedener Nutzer bedienen oder diese sogar verändern. Deshalb erfordert dieses Personalisierungskonzept eine sichere Identifizierung des jeweiligen Nutzers. Noch kritischer ist die zunehmend vernetzte Infrastruktur.

Um die Effizienz und die Sicherheit zu verbessern, arbeiten Regierungen an einer immer besseren Vernetzung ihrer Infrastruktur über eine Vielfalt von Funktionen hinweg, gleich ob öffentliche Sicherheit, Energiemanagement, medizinische oder städtische Dienste. Die Folgen eines Hackerangriffs oder einer Manipulation dieser Systeme können äußerst problematisch, möglicherweise sogar verheerend sein.

Manipulationen an einem Energieversorgungsnetz könnten beispielsweise vom illegalen Abzapfen von Strom bis hin zu einem Blackout einer ganzen Region oder eines ganzen Landes reichen. Um ein Modifizieren von Inhalten, Informationen und Diensten durch Hacker zu verhindern, müssen sich technische Lösungen auf die folgenden Grundkonzepte stützen:

- Integrität: Der Empfänger der Informationen muss sicher sein können, dass niemand deren Inhalt verändert hat.

- Authentifizierung: Es muss sichergestellt sein, dass die Informationen auch wirklich vom erwarteten Absender stammen.

- Vertraulichkeit: Aktive Informationen müssen durch ein Verschlüsselungsverfahren geschützt werden.

- Unleugbarkeit: Es muss sichergestellt sein, dass der Absender die Sendung nicht verleugnen kann.

Allerdings muss man anerkennen, dass ein sicherheitsrelevantes System nie zu 100 Prozent geschützt werden kann. Der Grad an Sicherheit muss sich an der Zeit und den Investitionen orientieren, die ein Hacker aufwenden muss, um ein Gerät zu knacken. Der Geräteentwickler muss folgender einfachen Gleichung Rechnung tragen: Ein System ist geschützt, wenn die zeitlichen und finanziellen Investitionen zum Knacken des Produkts größer sind als die dadurch erlangten Vorteile.

Technische Umsetzung sicherer Endsysteme

Jobangebote+ passend zum Thema

Bis vor kurzem war der Flash-Speicher in der Haupt-CPU integriert, sodass sich Integrität und Authentifizierung des Codes einfach sicherstellen ließen. Immer komplexere Betriebssysteme erfordern jedoch mehr Speicher, sodass zunehmend externe Flash-Speicher zum Einsatz kommen. Dadurch werden Schreib- und Lesevorgänge des Herstellercodes zur Schwachstelle für das gesamte System.

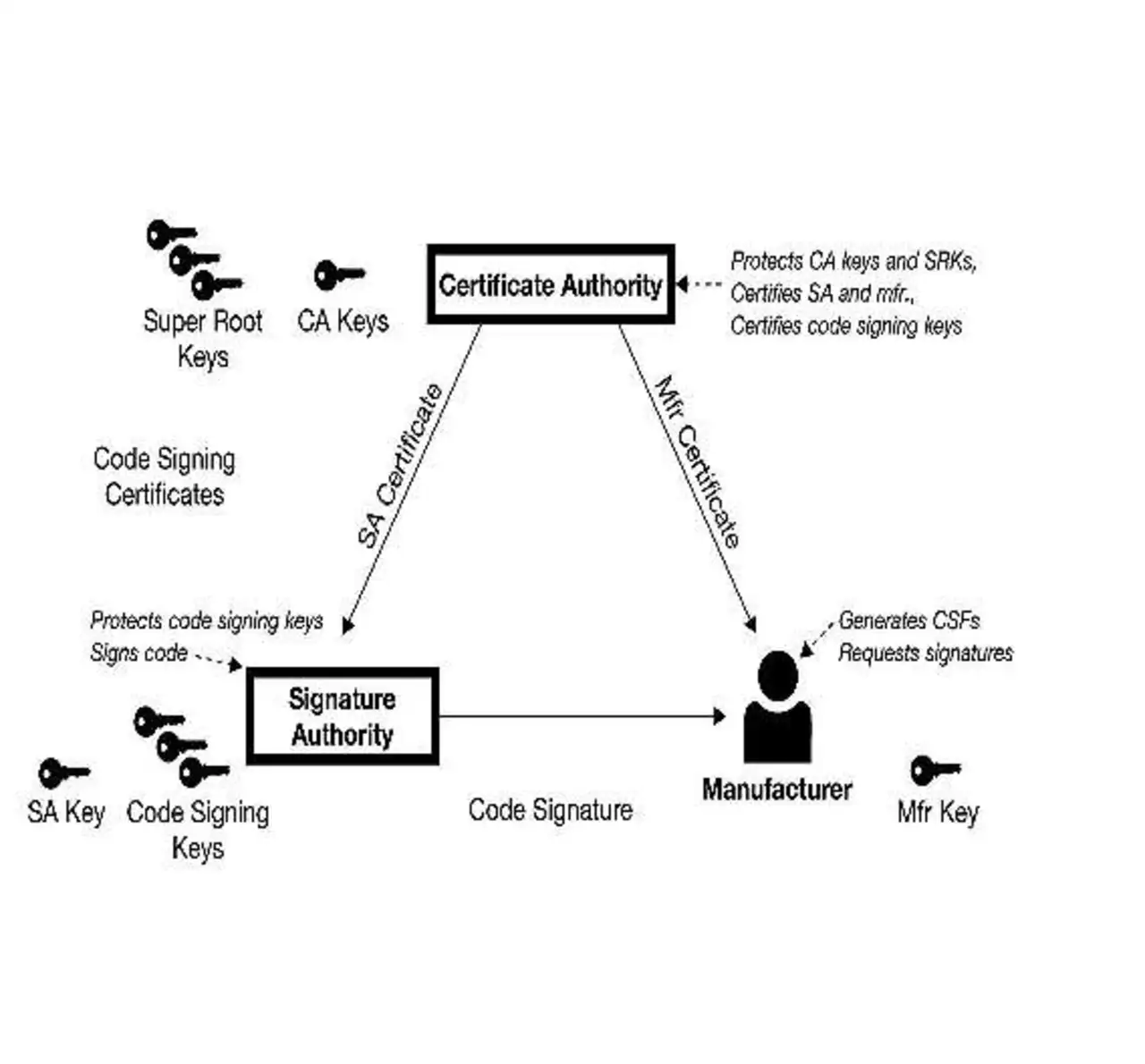

Um das Gesamtkonzept aus Integrität und Authentifizierung zu verstehen, ist das erste und wichtigste Kriterium die Vertrauenswürdigkeit aller am Signaturprozess beteiligten Parteien (Bild 1). Dieses Konzept steht und fällt mit absolutem Vertrauen in die Zertifizierungsstelle (Certificate Authority, CA). Diese Organisation besitzt die Schlüssel auf höchster Ebene (CA Keys), mit denen »SA Cert«-, »Mfr Cert«- und Codesignatur-Zertifikate generiert werden. Die verschiedenen Zertifikate fungieren als Beweis dafür, dass alle Beteiligten einander vertrauen können.

Mit den sogenannten »Super Root Keys« (SRK) lässt sich ein Schlüssel für die Signatur eines Codes erzeugen. Die »Signature Authority« (SA) erstellt die Signatur für das Softwareprodukt des Herstellers. Die SA behält den privaten Schlüssel für Codesignatur und kann den öffentlichen Schlüssel für die Codesignatur generieren, den der Kunde für das sichere Booten einsetzen kann.

Die SA muss der CA vertrauen können, dass sie das richtige SA-Zertifikat für die Authentifizierung des Herstellers erhält. Die CA und die SA sollten sich in einer Hand befinden. Der Hersteller schließlich ist der Eigentümer der Softwarelizenz und muss der CA vertrauen können, damit er sein IP der SA anvertraut. Bevor die CA die notwendige Zertifizierung für die anderen Beteiligten bereitstellt, kann keine Transaktion beginnen. Sind die gegenseitigen Vertrauenswürdigkeitsprüfungen abgeschlossen, so besteht der nächste Schritt darin, die Codesignaturschlüssel zwischen der SA und dem Hersteller zu erzeugen. Und wiederum verlässt man sich bei diesem Schritt auf die CA.

Die Codesignaturschlüssel hängen vom SRK ab. Diese Erzeugung des Codesignaturschlüssels liegt im Verantwortungsbereich der CA. Insbesondere generiert die CA die öffentlichen und privaten SRK-Paare und signiert die öffentlichen SRK-Schlüssel mit dem CA-Schlüssel (dem sichersten Schlüssel). Ist das Erkennungsverfahren durchgeführt, dann kann die SA Schlüssel für die Codesignatur erzeugen und den öffentlichen Schlüssel an die CA senden. Die CA signiert die Schlüssel und erstellt Codesignatur-Zertifikate, die zurück an die SA übermittelt und dann an den Hersteller weitergeleitet werden. Nach Vertrauenswürdigkeitstest und Codesignaturprozess kann die Produktcodesignatur durch die SA beginnen.

- Manipulationssicher

- Manipulationssicher

- Manipulationssicher

- Manipulationssicher