Spionage

Hacker nehmen Energieversorger ins Visier

Fortsetzung des Artikels von Teil 1

Schutzmaßnahmen für Energieversorger

Welche Schutzmaßnahmen schlagen Sie Energieversorgern vor?

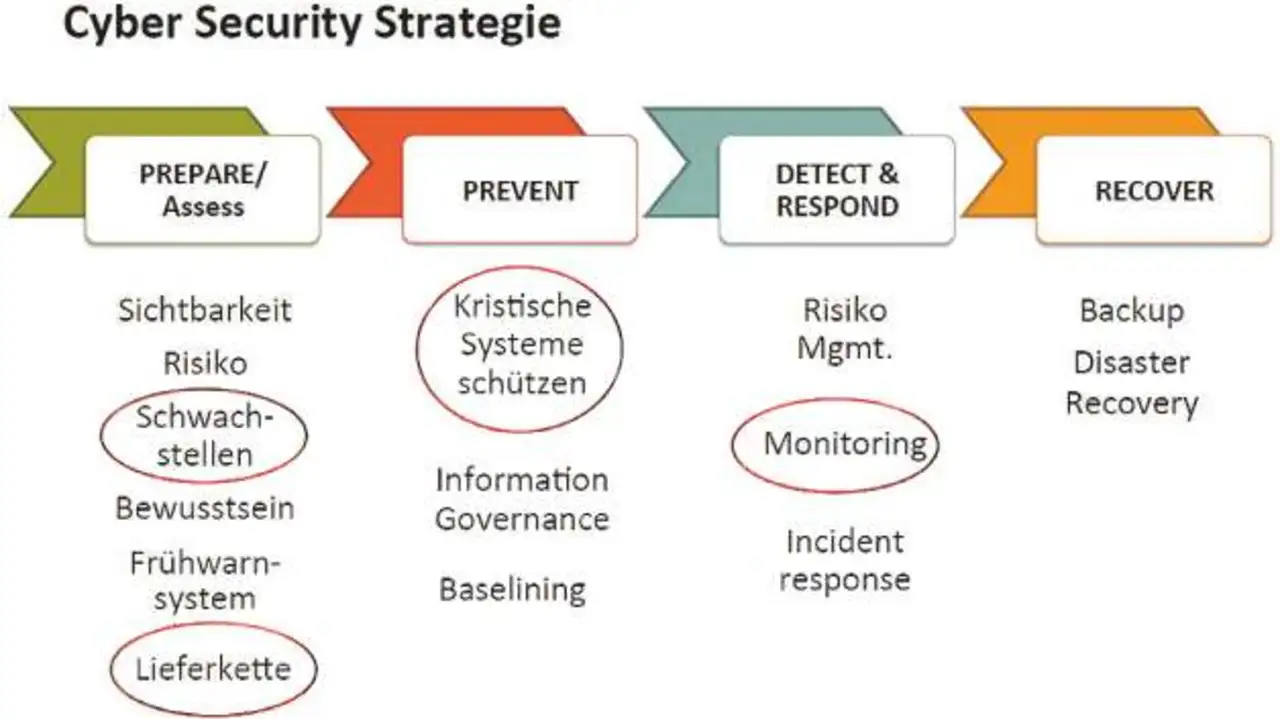

In wichtigen Infrastrukturbereichen reicht es nicht, ausschließlich auf technische Lösungen zu setzen, wie umfangreich sie auch sein mögen. Sie müssen in eine größere Cybersecurity-Strategie eingebettet sein. So definiert etwa die VDI/VDE-Richtlinie 2182 über Informationssicherheit in der industriellen Automatisierung klar einen zyklischen Prozess, der eingehalten werden muss, wenn man Steuerungs- und SCADA-Systeme zuverlässig schützen will. Die Technologie muss natürlich auch vorhanden sein und sich auf dem jeweils modernsten Stand befinden. Wenn bei den ausspionierten Unternehmen nur ein einigermaßen normales Schutzniveau vorhanden gewesen wäre, hätte Dragonfly keine Chance gehabt.

Das Problem liegt also auch beim User, der etwa Firmware nicht updatet und andere sicherheitsrelevante Fehler begeht?

Genau, weil er die Security nicht als Teil seiner Aufgabe oder des Geschäftsprozesses sieht. An erster Stelle steht für die Nutzer die Lauffähigkeit des Systems, dann kommt mit weitem Abstand die Integrität des Systems, und die Vertraulichkeit kommt im Denken meist nicht mehr vor.

Die Hacker von Dragonfly konnten schon etwas und waren ganz gut ausgestattet, aber es war nicht so wie beispielsweise bei Stuxnet, dass Schwachstellen, die es vorher noch nicht gab, sogenannte Zero-Day-Exploits, ausgenutzt worden wären. Eigentlich hatte Dragonfly mit Standardmechanismen Erfolg, die man aus dem Cybercrime-Umfeld schon lange kennt.

Haben Sie die betroffenen Firmen informiert?

Teilweise haben wir die Firmen direkt informiert, teilweise indirekt, das heißt, wir haben zunächst die Computer Emergency Response Center (CERTs) der einzelnen Länder informiert, die dann die Informationen an die Unternehmen weitergeleitet haben.

Was schlagen Sie den Unternehmen des Energiesektors vor, was jetzt zu tun ist?

Man braucht auch für den Bereich der Energieproduktion, -steuerung und -verteilung eine Cybersecurity-Strategie, die man anhand einer Richtlinie umsetzt. Dies kann die VDI-Richtlinie sein oder die internationale IEC-Richtlinie 62443, die speziell auf diesen Bereich angepasst wurde. Ziel muss die Implementierung eines mehrschichtigen Sicherheitssystems sein, das auf die spezifischen Anforderungen der Branche zugeschnitten ist, auf eine Laufzeit von 10 bis 30 Jahren ausgelegt ist und einen zyklischen Prozess der Maßnahmenüberprüfung integriert. Komplettiert werden sollte dies über eine ständig auf dem neuesten Stand befindliche »Threat-Intelligence«, also Informationen über die aktuellen Bedrohungen, ein Frühwarnsystem, das man abonnieren kann und das einen über das auf dem Laufenden hält, was draußen gerade passiert,.

Symantec ist ein amerikanisches Unternehmen, das der US-Jurisdiktion unterliegt. Ihr Mutterkonzern dürfte doch also nach US-Recht gar nicht darüber reden, wenn die US-Regierung Symantec zur Herausgabe von Daten zwingen würde.

Das stimmt so nicht. Wir haben genauso über analoge Vorkommnisse wie Dragonfly in den USA berichtet. Uns ist es vollkommen egal, woher die Angreifer oder die Malware kommen, es gibt auch ein offizielles Statement unseres Unternehmens dazu. Wir werden immer das, was da nicht hingehört, was schadhaft ist, erkennen, benennen und für den Nutzer darstellen.

Jobangebote+ passend zum Thema

- Hacker nehmen Energieversorger ins Visier

- Schutzmaßnahmen für Energieversorger

- Industrie 4.0 und Smart Grids erfordern »Security by Design«