WLAN-Sicherheit

Zehn Maßnahmen zum Schutz von 802.11-Wi-Fi–Modulen

Fortsetzung des Artikels von Teil 1

Maßnahmen 6 bis 10

6. Authentifizierung – so wichtig wie Verschlüsselung

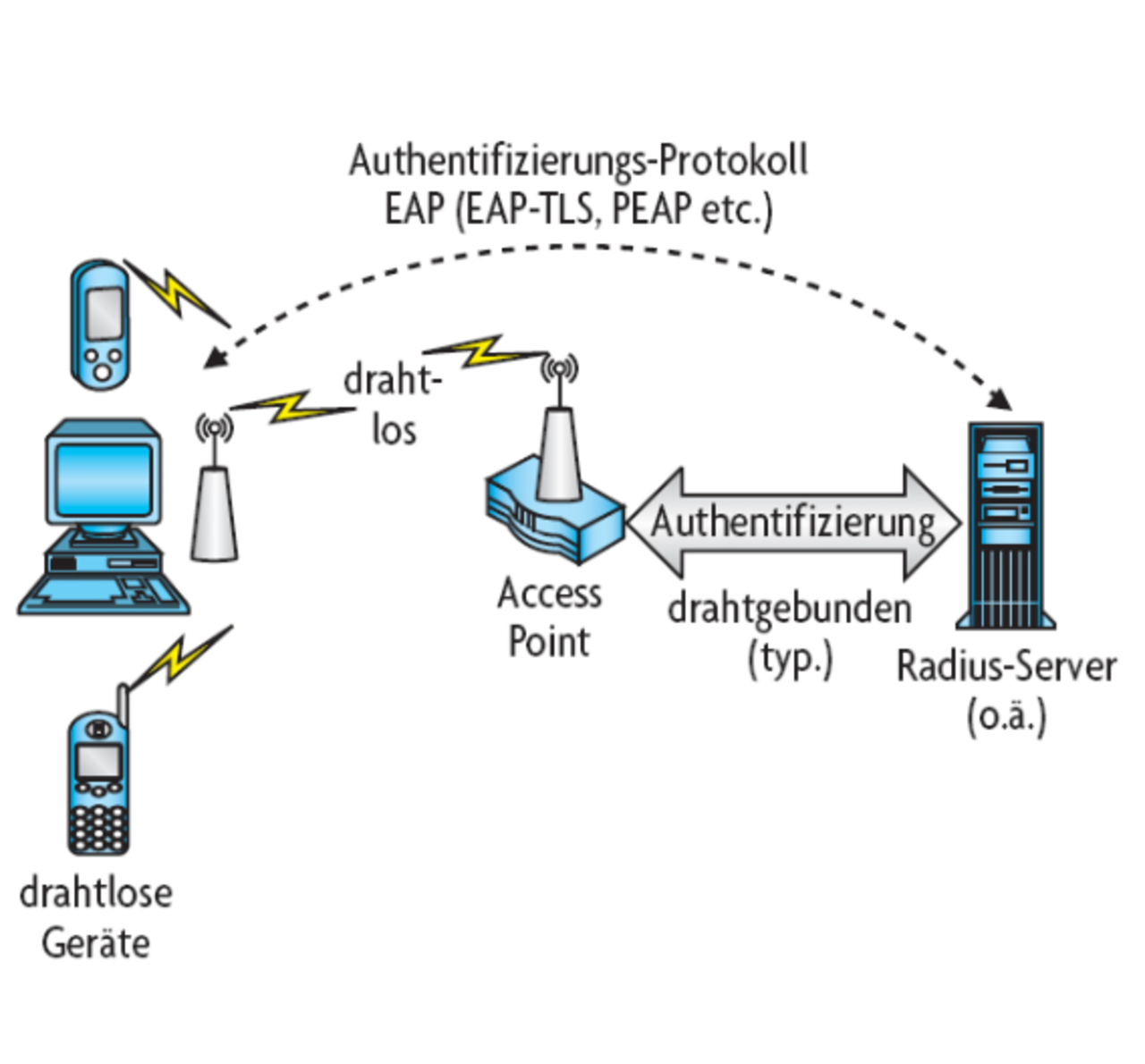

Die Authentifizierung wird oft übersehen, erweist sich aber als genauso kritisch wie die Verschlüsselung. Ohne Authentifizierung könnte sich ein Angreifer als rechtmäßiger Empfänger Ihrer Daten ausgeben und diese direkt von Ihrem Gerät empfangen. Die Authentifizierung kann über ein einfaches Passwort, geheime Schlüsselpaare, den in TLS und ähnlichen Protokollen eingebauten Authentifizierungsmechanismen oder eine aufwendige Unternehmens- Authentifizierungslösung erfolgen, die auf einen Authentifizierungsserver zurückgreift, um die Identität aller beteiligten Geräte zu garantieren.

Die gebräuchlichsten Authentifizierungsmethoden sind EAP-TLS und PEAP. Die Enterprise-Authentifizierung ist ein komplexes Thema, mit dem man sich gründlich befassen muss, aber für manche Anwendungen gibt es schlicht keine Alternative dazu (Bild 2).

7. Zertifikate und Schlüssel richtig einsetzen

Gleich, ob Sie ein Authentifizierungsverfahren oder nur ein Schlüsselpaar nutzen: Sie müssen Ihre Schlüssel bzw. digitalen Zertifikate auch verwalten. Zertifikate werden in der Enterprise- Authentifizierung und für TLS verwendet. Wenn Sie ein Maximum an Sicherheit anstreben, sollte jedes Gerät über ein eigenes Zertifikat oder einen eigenen Schlüssel verfügen. Sie könnten alle Ihre Geräte zwar mit demselben Schlüssel ausstatten, aber wenn nur eines der Geräte gehackt wird, so wird damit Ihr gesamtes System unterwandert.

Es ist allerdings schwieriger, das gleiche Zertifikat auf allen Geräten zu verwenden, da der Authentifizierungsmechanismus ein Zertifikat mit der Geräteadresse abgleichen will. Auf jeden Fall müssen Sie ein Verfahren zur Verteilung der Schlüssel und Zertifikate definieren und diese in angemessenen Abständen aktualisieren. Im Sinne einer höheren Sicherheit wird eine häufigere Aktualisierung der Schlüssel empfohlen.

8. Sicherheitsprotokolle brauchen leistungsfähige Hardware

Wenn Sie eine Embedded-Anwendung mit hunderten oder tausenden Geräten entwickeln, so sind die pro Gerät anfallenden Kosten nicht mehr zu vernachlässigen. Das wiederum heißt, dass Sie hinsichtlich der Rechenleistung Ihres Geräts Abstriche in Kauf nehmen müssen. Sie sollten aber im Hinterkopf haben, dass eine Verschlüsselung ein Vorgang ist, der den Prozessor – und manchmal auch den Speicher – intensiv in Anspruch nimmt, und dass Sicherheitsprotokolle für Wi-Fi für maximalen Schutz konzipiert sind und die Rechenleistung dem gegenüber in den Hintergrund gerät.

Wenn Sie die Anforderungen an Ihre Hardware analysieren, dann sollten Sie auf jeden Fall auch den Mehraufwand für den angestrebten Grad an Sicherheit berücksichtigen.

9. Netzwerk-Infrastruktur beachten

Ist Ihr Gerät direkt mit dem Internet verbunden, so stehen Sie ganz anderen Problemen gegenüber, als wenn es mit einem privaten Netzwerk kommuniziert, über das Sie die Kontrolle haben. Sie sollten mögliche Ausfallszenarien analysieren – kommunizieren alle Ihre Geräte mit nur einem Access-Point, dann kann dieser zum Problem für das gesamte System werden – und obendrein suchen sich Angreifer wahrscheinlich genau diesen als Ziel aus. Indem Sie Ihre Infrastruktur mit einem gewissen Maß an Redundanz ausstatten, können Sie dieses Sicherheitsproblem entschärfen.

10. Der Nutzer – das schwächste Glied der Sicherheitskette

In jedem System ist in erster Linie der Nutzer das schwächste Glied. Den meisten erfolgreichen Angriffen liegen einfache Ursachen zugrunde, in vielen Fällen gehen sie einfach auf Nachlässigkeit zurück: Passwörter werden zu einfach gewählt oder auf Papier verewigt. Haben Sie das erst einmal verinnerlicht, so können Sie einiges unternehmen, um die möglicherweise von den Nutzern des Systems (und das schließt Sie mit ein) verursachten Probleme zumindest abzufedern. Sorgen Sie dafür, dass Passwörter häufig geändert werden müssen, und stellen Sie Anforderungen an deren Länge (acht Zeichen sind in Ordnung, aber mehr sind natürlich besser) und deren Inhalt (stellen Sie sicher, dass diese aus einer Mischung von Buchstaben, Zahlen und Sonderzeichen bestehen). Sie sollten auch analysieren, wer eigentlich Zugriff auf das System hat, und es ist keine schlechte Idee, die möglichen Aktivitäten der Nutzer einzuschränken – dies ist exakt der Grund dafür, dass die meisten Betriebssysteme mit verschiedenen Zugriffsebenen arbeiten.

Die weitere Verbreitung von Funktechnologien ist ebenso wenig aufzuhalten wie deren Weiterentwicklung. Daher ist es für Entwickler von größter Wichtigkeit, den Hackern immer einen Schritt voraus zu sein und sicherzustellen, dass funkgestützte Geräte und Netze wirklich sicher sind. Durch die Einhaltung dieser wichtigen Maßnahmen können Organisationen sicherstellen, dass ihre vertraulichen Daten vor Eindringlingen wirklich sicher sind.

Der Autor:

Jobangebote+ passend zum Thema

| Timothy Stapko |

|---|

| ist Lead Software Engineer bei Digi International und verfügt über mehr als zehn Jahre Erfahrung in der Software-Branche. Digi ist unter anderem für seine Embedded-Controller der Marke Rabbit bekannt. Seit mehr als sechs Jahren arbeitet Stapko an Projekten mit der Rabbit-8-bit-Mikrocontroller-Familie. Sein Studium der Computertechnik hat er an der University of California in Davis absolviert. |

info@digieurope.com

- Zehn Maßnahmen zum Schutz von 802.11-Wi-Fi–Modulen

- Maßnahmen 6 bis 10