Schlüssel, aus Kanaleigenschaften

Sichere Kommunikation im LoRaWAN

Eine Methode, die Schutz vor Quantencomputerangriffen verspricht, nutzt die Eigenschaften des Funk-Kommunikationskanals um kryptographische Schlüssel zu erzeugen. Sie funktioniert auch in Funknetzen wie LoRaWAN.

Low Power Wide Area Networks (LPWAN) zählen zu den wichtigsten Kommunikationstechniken für das Internet der Dinge (IoT – Internet of Things) und Machine-to-Machine-Anwendungen (M2M). Aufgrund der Kommunikationsreichweite über mehrere Kilometer hinaus und die Optimierung für einen extrem stromsparenden Betrieb finden sich LPWAN-Anwendungen heute zum Beispiel in »smart devices« im Gesundheitsbereich, der Fernüberwachung von Sensoren, Lagerverwaltungssystemen, dem Wireless Asset Tracking und in vielen weiteren industriellen Anwendungs-bereichen. In den letzten Jahren wurden Protokolle wie LoRaWAN, Sigfox, LTE Cat NB1 (auch als Narrowband IoT bekannt) und LTE Cat M eingeführt. Die Analysten von Global Market Insights erwarten, dass das Marktvolumen rund um LPWAN bis 2025 pro Jahr um 65 % ansteigen wird [1]. Die gemeinsamen Faktoren einer LPWAN-Kommunikation sind die schmale Bandbreite (kHz) und die niedrige Kommunikationsrate, die letztendlich die Datenübertragung von batteriebetriebenen Endgeräten ermöglichen.

Eine der größten Herausforderungen in IoT/M2M-Netzwerken besteht darin das Niveau der Kommunikationssicherheit der IoT-Endgeräte auf das der Systeme, die die Daten auswerten, (Cloud-Server) anzuheben. Aufgrund der geringen Rechenressourcen und der niedrigen Datenraten ist die Implementierung von sicheren Standardkommunikationsprotokollen wie TLS (Transport Layer Security) oder SSL (Secure Sockets Layer) bis zum Endgerät nicht einfach. Typische Verfahren für Endgeräte sind daher beispielsweise die Programmierung von kryptografischen Schlüsseln für die Geräte-Firmware oder die Verwendung eines einzelnen Master-Schlüssels zur Verschlüsselung der gesamten Funkkommunikation.

Diese Praktiken können zu großen Datenlecks oder sogar Katastrophen führen, wenn die Endgeräte Teil einer kritischen Infrastruktur sind. Darüber hinaus stellen die langen Lebenszyklen der IoT-Geräte Risiken in Bezug auf die Sicherheit dar. Durch die kontinuierlichen Fortschritte in der Kryptoanalyse und in der Quantencomputertechnik könnten sich die aktuellen Sicherheitsmerkmale in den nächsten 10– 20 Jahren als unzureichend erweisen [2].

Die wichtigste Schutzmaßname zur Vermeidung der oben genannten Sicherheitsbedrohungen besteht darin, neue Möglichkeiten zur Aktualisierung des kryptografischen Schlüssels auf dem Endgerät zu untersuchen. Eine für LPWAN geeignete und vielversprechende Technik für diesen Zweck ist die sogenannte Funk-Schlüsselerzeugung, bei der die Zufälligkeit des Funkkommunikationskanals die Grundlage für starke kryptografische Schlüssel und einen sicheren Schlüsselaustausch bildet. Die Hauptvorteile dieser Methode, die im Folgenden näher erläutert wird, sind zum einen die Robustheit gegen massive Rechenangriffe und zum anderen der geringe Ressourcenbedarf bei der Implementierung.

Jobangebote+ passend zum Thema

Schlüssel aus Funkkanaleigenschaften erzeugen

Gemäß der Kommunikations- und Informationstheorie können die zufälligen Eigenschaften eines Funkkanals genutzt werden, um die Kommunikationssicherheit zu verbessern.

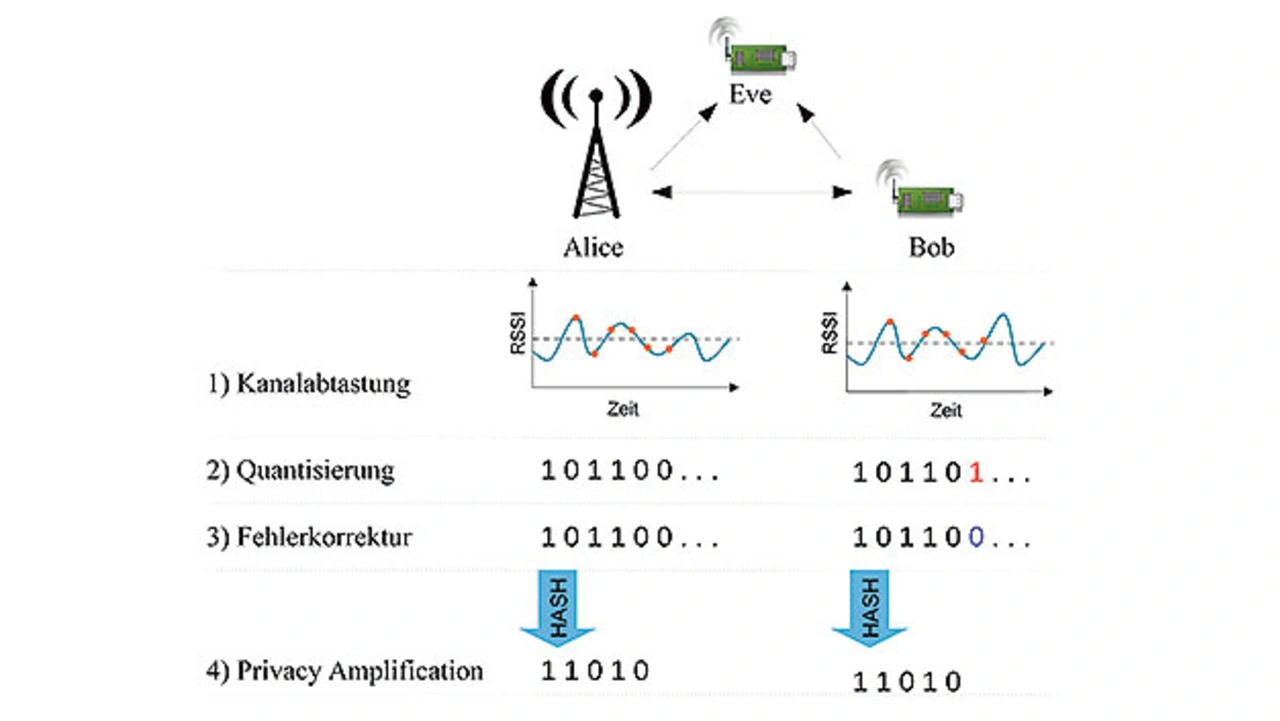

Die Funk-Schlüsselerzeugung ist ein praktisches Beispiel für ein derartiges Schema, bei dem zwei berechtigte Benutzer, z.B. Alice und Bob (Bild 1), über einen bidirektionalen Funkkanal kommunizieren und gleichzeitig den Zustand des Kanals für jedes übertragene Datenpaket messen. Da die Eigenschaften der Hochfrequenzkanäle unabhängig von der Kommunikationsrichtung gleich sind, kommen Alice und Bob zu übereinstimmenden Kanalmessungen, die später für den symmetrischen Geheimschlüssel genutzt werden können.

Darüber hinaus beinhaltet das Modell einen unberechtigten Lauscher (Eve), der versucht, die Kommunikation und die Kanalmessung aufzuzeichnen, um den geheimen Schlüssel von Alice und Bob zu reproduzieren. Da jedoch der Kanal von Eve vom legitimen Kanal abweicht, stimmen in weiterer Folge ihre Kanalmessungen nicht mit jenen von Alice und Bob überein. Auf diese Weise kann die Schlüsselvereinbarung als sicher angesehen werden.

Das Schlüsselerzeugungsprotokoll enthält mindestens vier grundlegende Schritte:

- Kanalabtastung: Alice, z.B. eine Basisstation, und Bob, z.B. ein Endgerät, tauschen per Funk Datenpakete aus und zeichnen z.B. den Wert der Empfangssignalstärke (RSSI – Received Signal Strength Indicator) für jedes Paket auf. Diese Pakete können Teil einer gewöhnlichen Funkkommunikation in Form einer Datenübertragung zur Basisstation (Uplink) und einer Empfangsbestätigung (ACK-Paket) zum Endgerät (Downlink) sein. Nachdem eine ausreichende Anzahl von Messungen verfügbar ist, kann die Schlüsselextraktion des Protokolls durchgeführt werden.

- Quantisierung: Während dieses Schrittes werden mit einem Quantisierungsalgorithmus aus den RSSI-Werten Schlüsselbitwerte k(n) von Null oder Eins berechnet. Ein Grundalgorithmus führt den Vergleich jedes einzelnen RSSI-Wertes und des mittleren RSSI-Werts µ durch, der aus dem Satz aller aufgezeichneten RSSI-Werte berechnet wird. Mathematisch kann der Quantisierungsschritt wie folgt ausgedrückt werden:

- Fehlerkorrektur: Aufgrund von Unterschieden bei HF-Empfängern oder der Latenzzeit bei der Kanalabtastung sind die beiden gesammelten RSSI-Sätze nicht identisch. Daher können auch die quantisierten Schlüsselbitwerte wenige Bitfehler enthalten, die korrigiert werden müssen, bevor das generierte Schlüsselbitmaterial zur kryptografischen Ver- und Entschlüsselung verwendet werden kann. Ein weit verbreiteter Algorithmus für diese Aufgabe ist der Secure-Sketch-Algorithmus [3], der eine Fehlerkorrektur ermöglicht, ohne dass die eigentlichen Schlüsselbits an einen Lauscher weitergegeben werden.

Privacy Amplification: Da ein Lauscher auch in der Lage ist, die Fehlerkorrekturinformationen zur Korrektur von Schlüsselbitfehlern zu nutzen, müssen diese möglicherweise unsicheren Informationen aus dem endgültigen Schlüsselmaterial entfernt werden. Diese Aufgabe wird durch ein sogenanntes Privacy-Amplification-Schema erfüllt, bei dem ein Hash-Algorithmus, z.B. der SHA256, für das quantisierte und korrigierte Schlüsselmaterial angewendet wird, um den endgültigen geheimen Schlüssel zu erzeugen.

Die Sicherheit des implementierten Funk-Schlüsselerzeugungsprotokolls wird typischerweise durch die Key Disagreement Rate (KDR) gemessen, definiert als

Dabei gibt Nerr die Anzahl der Bitfehler und Nkey die Anzahl der Schlüsselbits an. Damit wird die notwendige Voraussetzung für eine erfolgreiche Schlüsselerzeugung geschaffen: KDReve > KDRab. Mit anderen Worten, die Anzahl der Key-Bit-Fehler des Lauschers muss die der berechtigten Benutzer übersteigen.

Ein weiterer wichtiger Aspekt in Bezug auf die Sicherheit ist die Zufälligkeit, die der eines sogenannten, physikalischen Zufallszahlengenerators nahekommen soll. Die geeignete Verifikationsmethode dafür ist die NIST Test Suite [4]. Schließlich ist es aus Anwendungssicht wichtig, die Aktualisierungsrate für den kryptografischen Schlüssel zu ermitteln. Diese kann durch die gemessene Statistik [4] wie folgt geschätzt werden:

wobei kbit die Länge des kryptografischen Schlüssels bezeichnet, KPM die durchschnittliche Anzahl der quantisierten Schlüsselbits, die pro Messung verfügbar sind, Ts die Zeitverzögerung zwischen zwei Kanalprüfereignissen.

- Sichere Kommunikation im LoRaWAN

- Experimentelle Ergebnisse mit LoRaWAN