Intel Enhanced Privacy ID (EPID)

Eine neue Security-Public-Key-Infrastruktur für das IoT

Fortsetzung des Artikels von Teil 1

Intels neue Antworten auf Security- und Privacy-Anforderungen: EPID

EPID ist ein Open-Source-Identitätsmodell für das IoT, das digital Geräte identifiziert, authentifiziert und, sofern gewünscht, deren Besitzerkette verfolgt. Intel hat EPID als ISO/IEC-Standards 20008 und 20009 geöffnet und lizensiert es seit zwei Jahren auch an Mikrochiphersteller zur Hardware-Implementation. Es ist ferner konform mit dem Trusted Platform Module 2.0 der Trusted Computing Group (TCG).

Intel benutzt das System seit 2011 in einigen seiner Prozessoren und plant, die gesamte Prozessorlinie mit EPID auszustatten. Momentan werden jährlich etwa 100 Gruppen mit 1 bis 4 Millionen Intel-Prozessoren mit EPID versehen. Insgesamt wurden von 2008 bis 2016 von Intel 2,5 Milliarden EPID-Schlüssel ausgeliefert und kommen in IoT-fähigen Geräten zum Einsatz.

EPID unterscheidet sich als digitale Public-Key-Infrastruktur (PKI) zur Authentisierung von Kommunikationspartnern von der in Deutschland z.B. für den Smart Meter-Rollout gewählten Struktur in einigen wesentlichen Punkten: Beim öffentlichen EPID-Schlüssel handelt es sich um einen Gruppenschlüssel, der mit beliebig vielen privaten Schlüsseln korrespondiert. Ein Public Key kann auf mehrere Millionen Private Keys gemappt sein. Jeder einmalige private Schlüssel kann in diesem System benutzt werden, um eine Signatur zu generieren, die wiederum mit dem öffentlichen Gruppenschlüssel verifiziert werden kann. WELCHER private Schlüssel die Signatur geleistet hat, weiß das System hingegen nicht.

Jobangebote+ passend zum Thema

EPID beinhaltet eine Zufallskomponente. Werden die gleichen Daten vom gleichen Gerät mehrfach gesendet, entstehen verschiedene Bitstreams, die ein Zurückverfolgen zu einem spezifischen Gerät unmöglich machen. Ersichtlich bleibt für das „System“ lediglich, dass ein „legitimes“ Gerät die Daten gesendet hat.

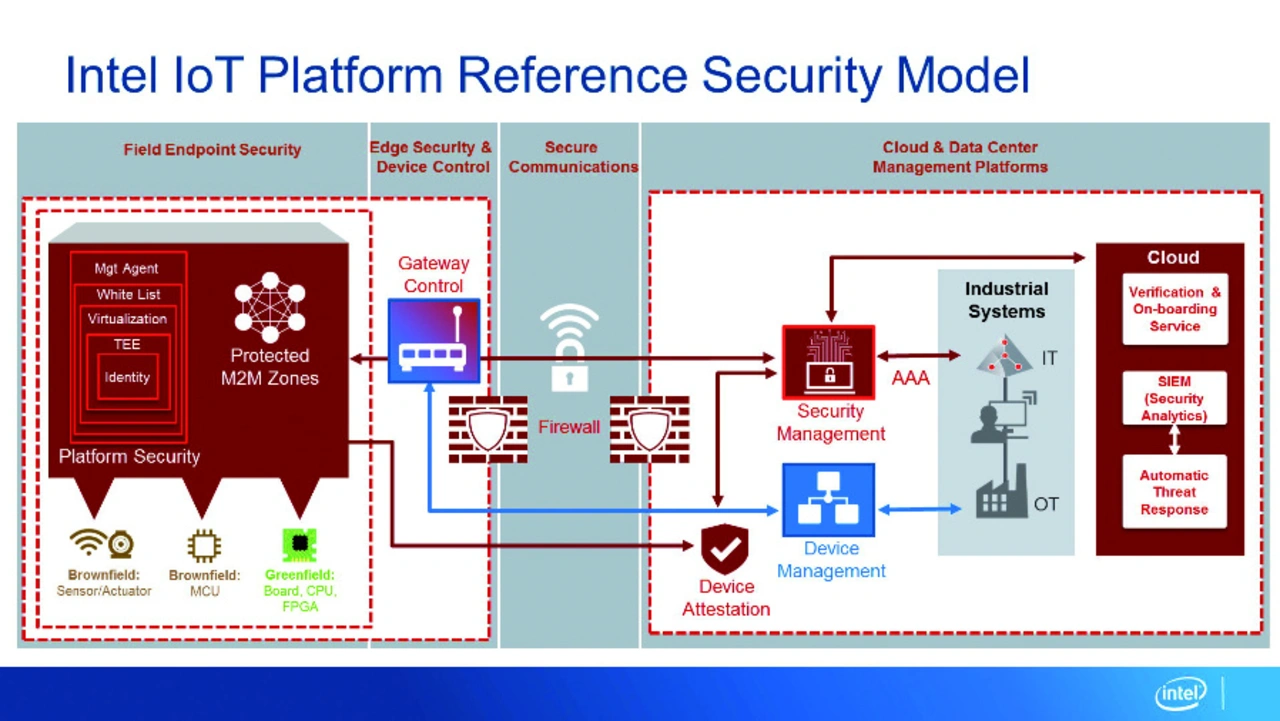

Ein EPID-Beglaubigungsvorgang, in dem die Identität eines Gerätes verifiziert werden soll, startet mit einer (Remote-)Anwendung, die eine Nonce (Zufallsnummer) generiert, die an den Algorithmus im Trusted Execution Environment (TEE) eines Prozessors gesendet wird, von wo aus nach erfolgter Signatur in der Secret Storage des Chips die Antwort erfolgt. Zudem findet ein Verifizierungsprozess hinsichtlich EPID Public Key, EPID-Signatur, App- und Noncen-Beglaubigung sowie eventueller Schlüsselwiderrufung statt. Hierzu wird auf die EPID-Services in Intels TCS-Infrastruktur (Trusted Computing Services) zurückgegriffen.

Analog zur Root-Authority im herkömmlichen PKI-System generiert Intel die Group Public Keys und Group Issuing Private Keys und generiert private Schlüssel für die Verwendung in Geräten von OEMs. Danach, so das Versprechen, löscht Intel seine Kopie der privaten Schlüssel. Idealerweise sollte der Speicher, auf dem der private Schlüssel in einem Gerät gespeichert wird, nicht kopierbar sein, z.B. käme ein einmal nutzbarer Flashspeicher in Frage. Die EPID-Beglaubigung der im Feld befindlichen Geräte findet dann über das Internet / einen Cloud-Service mit Intels TCS statt.

Da Intel EPID kostenlos abgibt, entstehen die eventuellen Mehrkosten für Hersteller und OEMs vor allem durch die wegen des Authentifizierungsprozesses erhöhten Hardwareanforderungen an die Geräte

- Eine neue Security-Public-Key-Infrastruktur für das IoT

- Intels neue Antworten auf Security- und Privacy-Anforderungen: EPID

- Vereinfachung von Massenrollouts mit Marshal Point