Mit zunehmender Vernetzung und Automation steigen auch die Sicherheitsrisiken für Geräte am Internet

Sichere Geräte – unsichere Kommunikationswege

Fortsetzung des Artikels von Teil 1

Stand der Technik: Advanced Encryption Standard

Der Advanced Encryption Standard AES ist derzeit die leistungsfähigste Chiffriermethode, die der Öffentlichkeit zur Verfügung steht. Dieser Standard unterstützt Schlüssel in der Größe von 128, 192 und 256 bit und ersetzt DES, das für eine Schlüsselgröße von 56 bit ausgelegt war. DES ist geknackt worden und wurde inzwischen als ungeeignet für die Sicherung vertraulicher Daten bezeichnet. AES ist ein Federal Information Processing Standard (FIPS), als FIPS-197 bekannt und wird vom National Institute of Standards and Technology (NIST) der USA unterstützt. Diesen Standard bezeichnet Rijndael als bewährten symmetrischen Verschlüsselungsalgorithmus. Laut AES-Datenblatt des Computer Security Resource Center „macht die von Rijndael gebotene Kombination von Sicherheit, Leistung, Effizienz, einfacher Implementierung und Flexibilität dies zur richtigen Wahl“.

Jobangebote+ passend zum Thema

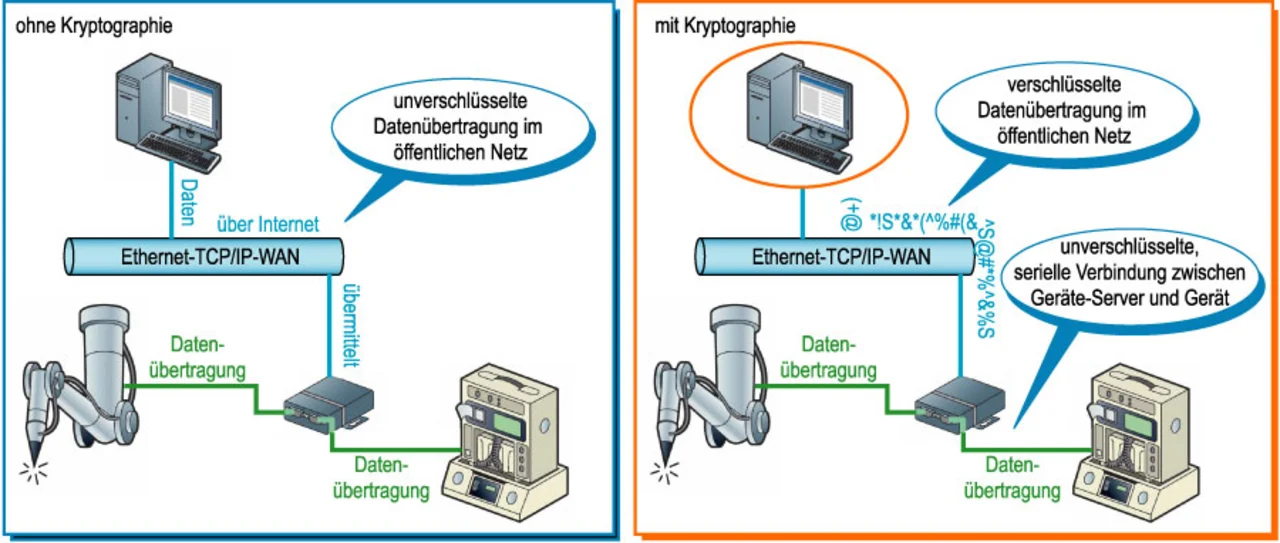

Die Vernetzung gibt Geräten mehr „Intelligenz“, weil sie dadurch interaktiv auf Informationen aus der Umgebung reagieren können. Neue Technologien entstehen, die es möglich machen, maßgeschneiderte Geräte zu bauen und in das Firmennetz zu integrieren – zur Verbesserung der Arbeitsabläufe, des Lagerbestands, des Kundendienstes und der Geräte-Wartung. Der wachsende Zugriff auf Daten erhöht aber auch das Risiko. Leichte Zugriffsmöglichkeiten und Sicherheit erscheinen wie Gegenpole – je besser die Zugriffsmöglichkeiten, umso geringer die Sicherheit. Da Geräte-Server häufig über das Internet miteinander verbunden sind, besteht ein Sicherheitsrisiko für die Daten, die sie versenden, und die Anlagen, die sie steuern. Die Verschlüsselung ist ein ganz wesentliches Element bei der Vernetzung von Geräten, um die Datensicherheit zu garantieren. Derzeit ist sie die beste Methode, um das Risiko zu senken, wenn Daten verlorengehen, falsch abgelegt oder gestohlen werden. Außerdem hilft die Chiffrierung, die zunehmende Bedrohung durch Computerviren zu minimieren.

Bei der einfachsten aller möglichen Verbindungen, bei der zwei Server als „Serial Tunnel“ (STUN) operieren, ist keine Chiffrierung erforderlich, da beide Geräte die Ver- und Entschlüsselung automatisch durchführen können. Wenn jedoch eine Host-Anwendung über einen Netz-Server einen Dialog mit einem seriellen Gerät führt, wird eine Modifizierung der Anwendung erforderlich, um die Daten zu verschlüsseln (Bild 2). Die Verschlüsselung kann verhindern, dass ein Eindringling das Gerät neu konfiguriert oder auf den Datenstrom zugreifen kann. Es sollten jedoch weitere Maßnahmen ergriffen werden, um einen unerwünschten Zugriff zu verhindern. Dazu zählen:

- Konfiguration der Geräte-Server, um den Zugriff auf alle Dienste zu verhindern, die von außen nicht zugänglich sein müssen.

- UDP-Konfigurations-Ports, die nur für das Debugging oder zur Auffindung von Geräten verwendet werden, sollten deaktiviert werden.

- Der Web-Browser-Zugriff für interaktive Installation kann deaktiviert oder durch ein Passwort geschützt werden.

- Zugriff über Telnet sollte deaktiviert werden, da Telnet ein veraltetes und unsicheres Protokoll ist. Als Alternative bietet sich SSH (Secure Shell) an.

- Kein TFTP-Port, um das Übertragen von neuer und möglicherweise schädlicher Firmware über das Netz zu verhindern.

- SNMP kann deaktiviert werden, um den Server daran zu hindern, selbst auf harmlose Anfragen aus dem Netz zu reagieren.

Wenn ein Server einmal gesperrt ist, kann er nur über den seriellen Anschluss neu konfiguriert werden. Der Zugriff auf diesen seriellen Anschluss ist eine Frage der „physischen“ Sicherheit – also des Zugangs zum Gerät –, die während der Herstellung und Installation des Servers geklärt werden muss.

Verschnaufpause, bis erste Quantencomputer auftauchen

Die Sicherheitsrisiken von Geräten werden mit dem Voranschreiten der papierlosen Gesellschaft und zunehmender Automation steigen. Außerdem werden unsere Computer immer leistungsfähiger, wir nähern uns der Quanten-Computer-zeit. Nach Einschätzung des „Information Systems Research Center“ könnten 2015 die ersten Quanten-Computer in Großunternehmen stehen. Bis dahin müssen sicherlich noch effektivere Chiffrierung und Verschlüsselungsstrate-gien entwickelt werden, um die Informationssicherheit zu garantieren.

| Mark Prowten ist seit 1996 bei Lantronix und als Senior Product Marketing Manager für die Embedded-Device-Server-Produktfamilie verantwortlich. Er hat sein Studium der Nachrichtentechnik mit einem Bachelor abgeschlossen sowie eine Zusatzqualifikation in Betriebswirtschaft erworben. markp@lantronix.com |

- Sichere Geräte – unsichere Kommunikationswege

- Stand der Technik: Advanced Encryption Standard